Пока нет исправления для ошибки выполнения кода без аутентификации в брандмауэре Palo Alto Networks. Высококвалифицированные хакеры внедряют несколько корпоративных сетей, используя уязвимость нулевого дня максимальной степени серьезности в брандмауэре от Palo Alto Networks, сообщили исследователи в пятницу. По словам исследователей, уязвимость, которая активно эксплуатируется уже по крайней мере две недели, позволяет хакерам без аутентификации выполнять […]

Метка: аутентификация

Кибератаки. Хакеры используют уязвимость Citrix.

Хакеры все еще используют критический недостаток в программном обеспечении Citrix с тех пор, как он был обнаружен и исправлен в прошлом месяце, сообщает Bloomberg. Уязвимость, получившая название Citrix Bleed, использовалась правительственными хакерами и группами киберпреступников, сообщил представитель службы кибербезопасности США. Логистическая компания DP World Australia все еще имеет дело с кибератакой, которая использовала уязвимость CitrixBleed, […]

Программы-вымогатели быстро возвращают себе статус фаворитов среди киберпреступников, по данным страховщиков, которые заявили, что в первой половине 2023 года количество претензий, связанных с программами-вымогателями, резко возросло.

В начале 2022 года в работе программ-вымогателей наступило некоторое затишье, которое страховщики в значительной степени объяснили усилением киберзащиты, международными репрессиями против банд вымогателей и началом СВО на Украине. Однако с тех пор он неуклонно рос — как и количество денег, захваченных преступниками. По данным Chainalysis, если нынешние схемы сохранятся, жертвы, вероятно, заплатят хакерам около 900 […]

Обновите настройки безопасности вашего телефона: Помимо очевидных базовых функций, в Android есть несколько расширенных опций безопасности, которые значительно улучшат защиту ваших наиболее важных личных данных.

Ознакомьтесь с моей недавно расширенной коллекцией из 15 простых (и легко упускаемых из виду!) настроек, чтобы увидеть, чего вам не хватало — https://www.computerworld.com/article/3268079/android-settings-security.html Возможно, вы не знаете об этом по всем этим вызывающим панику заголовкам, но Android на самом деле оснащен практичными и мощными опциями безопасности. Некоторые из них активированы по умолчанию и защищают вас, […]

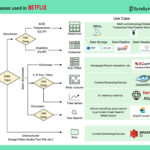

Технический стек Netflix — Базы данных.

Команда инженеров Netflix выбирает различные базы данных, чтобы обеспечить масштабируемую потоковую передачу. Реляционные базы данных: Netflix выбирает MySQL для выставления счетов, подписок, налогов и доходов. Они также используют CockroachDB для поддержки мультирегиональной архитектуры active-active, глобальных транзакций и рабочих процессов конвейера передачи данных. Столбчатые базы данных: Netflix в основном использует их в аналитических целях. Они используют […]

Центр безопасности Okta открывает окно для получения информации о клиентах, включая угрозы и трения.

Cybersecurity Insider Newsletter. Strengthen your organization’s IT security defenses by keeping abreast of the latest cybersecurity news, solutions, and best practices. Delivered Tuesdays and Thursdays/Информационный бюллетень инсайдеров по кибербезопасности. Укрепляйте систему ИТ-безопасности вашей организации, будучи в курсе последних новостей, решений и передовой практики в области кибербезопасности. Доставляется по вторникам и четвергам: https://www.techrepublic.com/sign-up/ Центр безопасности лидера […]

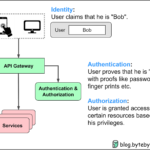

Пароль, сессия, Cookie, токен, JWT, SSO, OAuth — Объяснение аутентификации — Часть 1.

Когда мы используем различные приложения и веб-сайты, постоянно выполняются три основных шага в области безопасности: На приведенной ниже диаграмме показано, где эти методы применяются в типичной архитектуре веб-сайта, и их значение. В этой серии из 2 частей мы рассмотрим различные методы аутентификации, включая пароли, сеансы, файлы cookie, токены, JWTs (веб-токены JSON), SSO (единый вход) и […]

Как работает Google Authenticator (или другие типы 2-факторных аутентификаторов)?

Google authenticator обычно используется для входа в наши учетные записи, когда включена 2-факторная аутентификация. Как это гарантирует безопасность? Google Authenticator — это программный аутентификатор, который реализует двухэтапную службу проверки. На приведенной ниже диаграмме представлены подробные сведения. Здесь задействованы два этапа: Этап 1 — Пользователь включает двухэтапную верификацию Google Этап 2 — Пользователь использует аутентификатор для входа […]