Пока нет исправления для ошибки выполнения кода без аутентификации в брандмауэре Palo Alto Networks.

Высококвалифицированные хакеры внедряют несколько корпоративных сетей, используя уязвимость нулевого дня максимальной степени серьезности в брандмауэре от Palo Alto Networks, сообщили исследователи в пятницу.

По словам исследователей, уязвимость, которая активно эксплуатируется уже по крайней мере две недели, позволяет хакерам без аутентификации выполнять вредоносный код с правами root — максимально возможным уровнем доступа к системе. Масштаб компрометации, а также простота эксплуатации позволили уязвимости CVE-2024-3400 получить максимальный уровень серьезности 10,0. Продолжающиеся атаки являются последними в череде атак, направленных на межсетевые экраны, VPN и устройства передачи файлов, которые являются популярными целями из-за множества уязвимостей и прямого проникновения в наиболее чувствительные части сети.

«Высокоспособный» UTA0218, вероятно, к нему присоединятся другие

Нулевой день присутствует в межсетевых экранах PAN-OS 10.2, PAN-OS 11.0 и/или PAN-OS 11.1, если они настроены на использование как шлюза GlobalProtect, так и телеметрии устройства. Palo Alto Networks еще не исправила уязвимость, но призывает затронутых клиентов следовать рекомендациям по обходному пути и устранению последствий, представленным здесь . Совет включает в себя включение Threat ID 95187 для тех, у кого есть подписка на службу предотвращения угроз компании, и обеспечение защиты от уязвимостей, примененной к их интерфейсу GlobalProtect. Если это невозможно, клиентам следует временно отключить телеметрию до тех пор, пока не будет доступно исправление.

Volexity, охранная фирма, обнаружившая атаки нулевого дня, заявила, что в настоящее время не может связать злоумышленников с какими-либо ранее известными группами. Однако, исходя из необходимых ресурсов и целевых организаций, они «очень эффективны» и, вероятно, поддерживаются национальным государством. На данный момент известно, что только одна группа угроз, которую Volexity отслеживает как UTA0218, использует уязвимость в ограниченных атаках. Компания предупредила, что по мере того, как новые группы узнают об уязвимости, CVE-2024-3400, скорее всего, станет объектом массовой эксплуатации, как это произошло в последние месяцы с недавними нулевыми днями, затронувшими такие продукты, как Ivanti , Atlassian , Citrix и Progress. .

«Как и в случае с предыдущими публичными раскрытиями уязвимостей в такого рода устройствах, Volexity оценивает, что, скорее всего, в ближайшие несколько дней будет наблюдаться всплеск использования со стороны UTA0218 и, возможно, других злоумышленников, которые могут разработать эксплойты для этой уязвимости», — исследователи компании. написал в пятницу . «Этот всплеск активности будет вызван срочностью закрытия окна доступа из-за развертывания мер по смягчению последствий и исправлений. Поэтому крайне важно, чтобы организации действовали быстро, чтобы внедрить рекомендуемые меры по снижению риска и провести проверку компрометации своих устройств, чтобы проверить, требуется ли дальнейшее внутреннее исследование их сетей».

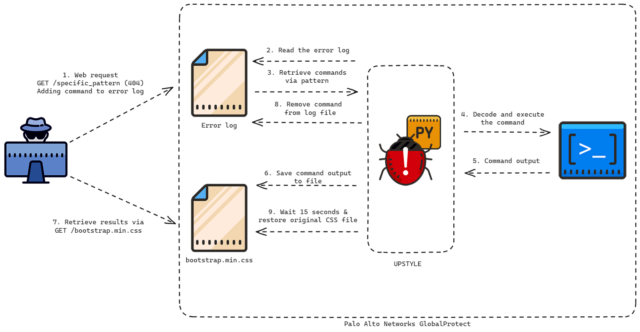

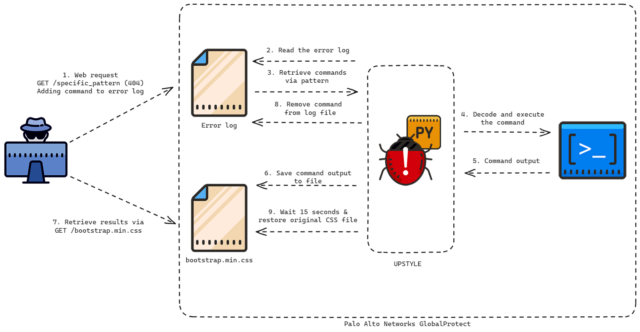

Самые ранние атаки, с которыми столкнулась Volexity, произошли 26 марта. Исследователи компании предполагают, что UTA0218 тестировала уязвимость путем размещения нулевых файлов на устройствах брандмауэра для проверки возможности использования. 7 апреля исследователи заметили, как группа безуспешно пыталась установить бэкдор на брандмауэр клиента. Три дня спустя в ходе атак группы были успешно развернуты вредоносные полезные данные. С тех пор группа угроз развернула специальное, никогда ранее не встречавшееся вредоносное ПО после эксплуатации. Бэкдор, написанный на языке Python, позволяет злоумышленникам использовать специально созданные сетевые запросы для выполнения дополнительных команд на взломанных устройствах.

Один из файлов, восстановленных Volexity, назывался update.py, который UTA0218 безуспешно пытался загрузить и выполнить с помощью CVE-2024-3400 нулевого дня. Исследователи компании предоставили следующий анализ бэкдора, который они отслеживают под названием Upstyle:

На следующем изображении показано, как CVE-2024-3400 и Upstyle сочетаются друг с другом:

Нацеливание на ключи от королевства

Попав в сеть, UTA0218 атакует и крадет некоторые из наиболее конфиденциальных ресурсов, доступных в сети Microsoft. Ресурсы включают базы данных Active Directory для управления и распределения учетных записей пользователей, ключи шифрования для использования с API защиты данных и журналы событий Windows, в которых хранятся секреты для использования с протоколом удаленного рабочего стола. Злоумышленники также украли данные для входа в систему, файлы cookie аутентификации и другие конфиденциальные данные для браузеров Chrome и Edge, чтобы использовать их для получения главных ключей браузера и расшифровки зашифрованных учетных данных, хранящихся внутри.

UTA0218 использует сочетание инфраструктуры, состоящей из серверов, на которых размещено вредоносное ПО для использования в каналах связи, и анонимных систем для доступа к инструментам и взаимодействия со скомпрометированными сетями.

«Похоже, что анонимизированная инфраструктура включала в себя как использование VPN, так и потенциально скомпрометированные маршрутизаторы ASUS», — пишут исследователи Volexity. «Инфраструктура использовалась для доступа к файлам, созданным злоумышленником. Кроме того, UTA0218 злоупотребил скомпрометированной корзиной AWS и различными поставщиками виртуальных частных серверов (VPS) для хранения вредоносных файлов».

Любая организация, использующая уязвимую конфигурацию брандмауэра PAN, должна сделать расследование и любое необходимое исправление своим главным приоритетом. Volexity, охранная фирма Rapid7 и Palo Alto Networks предоставляют индикаторы компрометации и рекомендации по обнаружению здесь , здесь и здесь .

от автора: ДЭН ГУДИН — 12.04.2024, 23:48., Старший редактор по безопасности в Ars Technica, где он курирует освещение вредоносных программ, компьютерного шпионажа, ботнетов, взлома оборудования, шифрования и паролей. В свободное время он занимается садоводством, готовкой и следит за независимой музыкальной сценой.