Источник: https://cyber.wsj.com/?mod=djemCybersecruityPro&tpl=cy#pricing Присоединяйтесь к корпоративным лидерам и старшим практикам этой весной, чтобы обсудить актуальные темы. Получите ясность в отношении новых правил SEC, важной роли кибербезопасности в вашей компании, подходов к оптимизации ваших расходов и многого другого. У вас будет возможность задать вопросы, получить реальный совет и включить эти знания в свою собственную программу кибербезопасности. Главные […]

Метка: системы идентификации

Центр безопасности Okta открывает окно для получения информации о клиентах, включая угрозы и трения.

Cybersecurity Insider Newsletter. Strengthen your organization’s IT security defenses by keeping abreast of the latest cybersecurity news, solutions, and best practices. Delivered Tuesdays and Thursdays/Информационный бюллетень инсайдеров по кибербезопасности. Укрепляйте систему ИТ-безопасности вашей организации, будучи в курсе последних новостей, решений и передовой практики в области кибербезопасности. Доставляется по вторникам и четвергам: https://www.techrepublic.com/sign-up/ Центр безопасности лидера […]

Пароль, сессия, Cookie, токен, JWT, SSO, OAuth — Объяснение аутентификации — Часть 1.

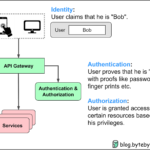

Когда мы используем различные приложения и веб-сайты, постоянно выполняются три основных шага в области безопасности: На приведенной ниже диаграмме показано, где эти методы применяются в типичной архитектуре веб-сайта, и их значение. В этой серии из 2 частей мы рассмотрим различные методы аутентификации, включая пароли, сеансы, файлы cookie, токены, JWTs (веб-токены JSON), SSO (единый вход) и […]

Как можно использовать Redis?

В Redis есть нечто большее, чем просто кэширование.Redis можно использовать в различных сценариях, как показано на схеме. СеансМы можем использовать Redis для обмена данными сеанса пользователя между различными службами. КэшМы можем использовать Redis для кэширования объектов или страниц, особенно для данных hotspot. Распределенная блокировкаМы можем использовать строку Redis для получения блокировок между распределенными службами. СчетчикМы […]

Технология 202. Ожидания Силиконовой долины от 118-го конгресса.

Счастливого четверга! Нет, в этом году я не участвую в выставке CES, но я только что открыл для себя преимущества ультрасовременного инструмента под названием собачий дверной звонок. Отправляйте советы, не связанные с гаджетами, по адресу: cristiano.lima@washpost.com . Ниже: Ирландский регулятор штрафует Meta, а отсутствие данных Twitter может стать проблемой для регулирования компании. С началом 118-го […]

Что такое наука о данных Fog? Почему Компания по наблюдению так Опасна?

Эта статья является частью исследования EFF о брокерах данных о местоположении и науке о данных Fog. Обязательно ознакомьтесь с нашей страницей вопросов о брокерах данных о местоположении. https://www.eff.org/deeplinks/2022/06/ Расследование EFF публичных записей, полученных от десятков государственных и местных правоохранительных органов, выявило широко используемую технологию массового наблюдения. Американцы привыкли слышать о том, как Агентство национальной безопасности […]

Как Cisco справилась с атакой вымогателей.

Мы знаем, что никто не застрахован от кибератак, но вряд ли кто-то любит говорить о них. Однако технический провайдер Cisco Systems Inc.в подробном сообщении в блоге в среду рассказал, как он отразил попытку атаки вымогателей, обнаруженную 24 мая. Вот несколько интересных моментов: — Злоумышленник проник в виртуальную частную сеть Cisco, получив учетные данные сотрудника через […]

Инициатива по обеспечению безопасности на море имеет многообещающие перспективы для Южного фланга Индо-Тихоокеанского региона.

На недавнем саммите лидеров стран «четверки» в Токио Австралия, Индия, Япония и США запустили Индо-Тихоокеанское партнерство по повышению осведомленности о морской сфере — инициативу, направленную на укрепление безопасности на море в регионе. Если не считать одного очень полезного объяснения и превосходного недавнего анализа Дэвида Брюстера, это объявление было в значительной степени упущено из виду. Цель […]