Cybersecurity Insider Newsletter. Strengthen your organization’s IT security defenses by keeping abreast of the latest cybersecurity news, solutions, and best practices. Delivered Tuesdays and Thursdays/Информационный бюллетень инсайдеров по кибербезопасности. Укрепляйте систему ИТ-безопасности вашей организации, будучи в курсе последних новостей, решений и передовой практики в области кибербезопасности. Доставляется по вторникам и четвергам: https://www.techrepublic.com/sign-up/

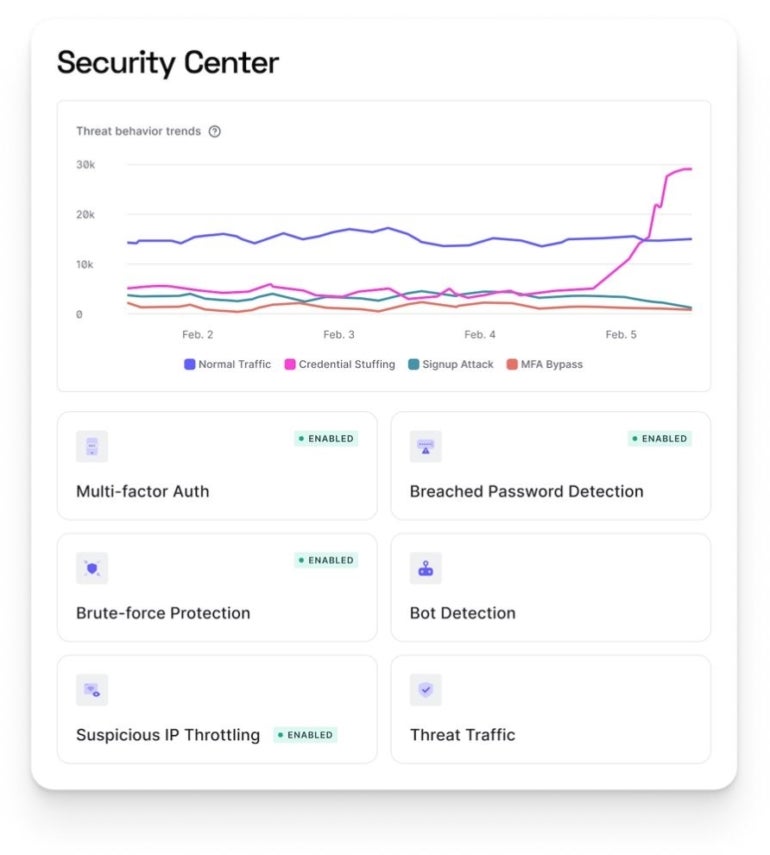

Центр безопасности лидера рынка единого входа, который теперь доступен повсеместно, использует Okta Customer Identity Cloud для анализа действий по аутентификации, выявления аномалий, угроз и проблем с безопасностью.

С момента приобретения платформы application team Auth0 в 2001 году компания по управлению идентификацией Okta придерживается нейтральной к платформе стратегии как внутренней, так и внешней аутентификации пользователей, которая включает предоставление информации ИТ-командам, осуществляющим надзор за безопасностью и протоколами доступа на основе идентификационных данных.

Компания с 14-летней историей и лидер на рынке единого входа объявила в этом месяце, что добавляет ключевой элемент прозрачности — Центр безопасности — в свое облако идентификации клиентов Okta на базе Auth0.

Перейти к:

- Offering wide visibility of authorization activity

- Addressing identity and sign-on management challenges

- True or false? Using insights to parse attack veracity

- Platform agnostic, behind the scenes

- Finding the Goldilocks zone for security friction

- Auth0 for workforce identity

Обеспечивая широкую видимость действий по аутентификации

Панель мониторинга Центра безопасности предназначена для того, чтобы обеспечить видимость активов практически в режиме реального времени командам, сосредоточенным на идентификации клиентов, пользовательском опыте и безопасности. Согласно Okta, Центр безопасности обслуживает события аутентификации, инциденты безопасности и пользовательский интерфейс в точках, особенно там, где проблемы с безопасностью могут повлиять на работу пользовательского интерфейса или нарушить ее (рисунок А).

Рисунок А

Ян Хассард, старший директор по управлению проектами Okta, сказал, что в будущем каждый корпоративный клиент Okta будет иметь доступ к Центру безопасности независимо от того, есть у него продукт компании для защиты от атак или нет.

Решение проблем управления идентификацией и входом в систему

Хассард объяснил, что, хотя технологии Okta обслуживают как внутренних сотрудников, так и внешние интерфейсы идентификации, последняя среда представляет особые проблемы.

“В мире идентификации клиентов мы говорим о 10 или 50 миллионах пользователей, что означает разбор большого количества шума и попытку выявить информацию об атаках, что немного сложно для того, кто не живет и не дышит идентификацией клиентов”, — сказал Хассард.

Использование аналитических данных для анализа достоверности атак

Компания заявила, что панель мониторинга безопасности собирает данные из Okta Customer Identity Cloud, чтобы предоставить информацию о событиях аутентификации в режиме реального времени, потенциальных инцидентах безопасности и эффективности реагирования на угрозы, а также о текущем состоянии защиты от атак и трафика аутентификации.

“Чтобы понять, что является атакой, а что нет, мы можем проанализировать закономерности между входами в систему”, — сказал Хассард. “Это означает, что когда мы видим атаку или когда клиент подтверждает, что атака имела место, мы можем получить коллективную информацию о том, что делал этот субъект и как — в данном контексте — выглядит ”плохо»».

Сторонник платформы, за кулисами

На конференции RSA в начале этого месяца Джамика Аарон, директор по информационной безопасности customer identity в Okta, объяснила TechRepublic, что стратегическая позиция компании в экосистеме идентификации заключается в том, чтобы быть независимым от платформы и молчаливым партнером. “Один из самых больших, которых ты никогда не видел”.

Аарон сказал, что более масштабная стратегия Okta не зависит от платформы, а партнерство сосредоточено на управлении идентификационными данными.

“Мы хотим по-настоящему упростить подключение ваших приложений к Okta, поэтому наша нейтральность — одна из наших самых больших сверхспособностей”, — сказал Аарон.

“Я пришел из сферы розничной торговли и производства, и мы всегда знали одну вещь: решение принимает клиент. То, что мы пытаемся сделать, — это позволить компаниям, нашим клиентам, решать, какие инструменты они хотят, и внедрять их”, — добавила она. “Так, например, если вы используете [Cisco] Duo, вы также можете использовать Okta для единого входа, позволяя использовать один логин для доступа ко многим приложениям. И, если, скажем, 1Password — это ваше хранилище паролей, вы также можете подключить его к Okta».

“Мы рассматриваем другие компании в сфере идентификации как партнеров, поэтому мы остаемся независимыми от платформы настолько, насколько это возможно, так что выбор по-прежнему остается за компанией”.

Согласно Okta, интерфейс Центра безопасности позволяет точно настроить стратегию защиты предприятия от атак, показывая, как многофакторная аутентификация, ограничение скорости и CAPTCHA влияют на их приложения.

Хассард сказал, что данные о взаимодействии клиентов с интерфейсами входа в систему являются важным показателем удержания клиентов, который позволяет командам по управлению идентификационными данными корректировать проблемы безопасности без ущерба для защиты от взломов идентификационных данных.

“Возможность предоставлять такую информацию в режиме реального времени имеет большую ценность”, — сказал Хассард. “Например, если вы являетесь банком и используете нашу платформу, вы вполне можете увеличить проблемы с безопасностью, потому что ваши клиенты ценят важность безопасности для предотвращения мошенничества».

“Но если вы покупаете что-то в розничном приложении, которое вы можете приобрести в пяти других приложениях, вы выберете то, у которого лучший пользовательский интерфейс, так что это приложение, возможно, захочет уменьшить трения в пользу удобства”.

Исследование, проведенное Институтом Баймарда в 2023 году, в котором сообщается о среднем показателе отказа от покупок в корзинах в 69,99%, полученном на основе 48 исследований электронной коммерции, показало, что 17% этих отказов были вызваны чрезмерно сложным и длительным процессом оформления заказа.

По словам Хассарда, учитывая уникальную природу идентификации конечного пользователя и изменчивый характер связанных с ней задач — в зависимости от пользователя, рынка, типа приложения, с которым работают клиенты, — в области традиционных инструментов для визуализации идентификации клиента не существует универсального решения.

“Это слишком узкая ниша проблемного пространства для большинства этих игроков”, — сказал Хассард. “Итак, вот тут-то мы и приходим и говорим: ”Послушайте, мы собираемся поделиться с вами информацией, которая, по нашему мнению, необходима для понимания того, как выглядит атака».»

Auth0 для идентификации сотрудников

Аарон сказал, что, что касается рабочей силы, Okta выпустит инструмент на базе Auth0 для своей службы идентификации рабочей силы ThreatInsight, предлагающий расширенный обзор поверхностей угроз, связанных с управлением доступом к идентификационным данным.

“ThreatInsight, по сути, предоставит клиентам сигналы о рисках, которые мы видим и используем, что поможет им принимать важные решения”, — сказал Аарон.

Источник: https://www.techrepublic.com/article/okta-security-center-opens-window-insights/