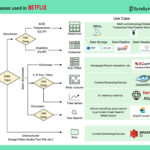

Команда инженеров Netflix выбирает различные базы данных, чтобы обеспечить масштабируемую потоковую передачу. Реляционные базы данных: Netflix выбирает MySQL для выставления счетов, подписок, налогов и доходов. Они также используют CockroachDB для поддержки мультирегиональной архитектуры active-active, глобальных транзакций и рабочих процессов конвейера передачи данных. Столбчатые базы данных: Netflix в основном использует их в аналитических целях. Они используют […]

Метка: компьютерные программы

Центр безопасности Okta открывает окно для получения информации о клиентах, включая угрозы и трения.

Cybersecurity Insider Newsletter. Strengthen your organization’s IT security defenses by keeping abreast of the latest cybersecurity news, solutions, and best practices. Delivered Tuesdays and Thursdays/Информационный бюллетень инсайдеров по кибербезопасности. Укрепляйте систему ИТ-безопасности вашей организации, будучи в курсе последних новостей, решений и передовой практики в области кибербезопасности. Доставляется по вторникам и четвергам: https://www.techrepublic.com/sign-up/ Центр безопасности лидера […]

Теперь рекламу в меню «Пуск» Windows 11 не остановить. Реклама уже здесь.

Появление восклицательного знака в Интернете или в Windows обычно является поводом для тревоги. Это призыв к действию, к тому, чтобы что-то сделать. В будущих версиях Windows 11 Microsoft собирается использовать его для обозначения новых функций в меню «Пуск», которые она хочет, чтобы вы использовали. Во вторник Microsoft анонсировала Windows 11 Build 22621.1483 для своей программы […]

5 способов, с помощью которых искусственный интеллект изменит способ использования поиска Google.

В результатах поиска Google скоро появится контент, созданный искусственным интеллектом. Google только что провела мероприятие I / O 2023, на котором большое количество времени было посвящено тому, как искусственный интеллект улучшит многие платформы компании. Например, Gmail сможет отправлять более подробные электронные письма, которые могут помочь вам получить возмещение за отмененные рейсы. Google Bard, собственный генеративный […]

Кибербезопасность сталкивается с проблемой, связанной с развитием искусственного интеллекта. В то время как защитники выигрывают все больше сражений, доступность инструментов искусственного интеллекта угрожает этому прогрессу.

САН—ФРАНЦИСКО — Ранее в этом году директору по продажам в Индии компании Zscaler, занимающейся технической безопасностью, позвонили, похоже, от исполнительного директора компании. Когда на экране его мобильного телефона появилась фотография основателя Джея Чаудри, знакомый голос произнес: “Привет, это Джей. Мне нужно, чтобы ты кое-что сделал для меня”, прежде чем звонок оборвался. В последующем сообщении через […]

Cybersecurity trends: Looking over the horizon / Тенденции в области кибербезопасности: взгляд за горизонт.

McKinsey рассматривает три последние тенденции в области кибербезопасности и их последствия для организаций, сталкивающихся с новыми и зарождающимися киберисками и угрозами. Кибербезопасность всегда была бесконечной гонкой, но темпы изменений ускоряются. Компании продолжают инвестировать в технологии для ведения своего бизнеса. Сейчас они внедряют в свои ИТ-сети все больше систем для поддержки удаленной работы, улучшения клиентского опыта […]

Вашингтон клянется бороться с искусственным интеллектом. После многих лет бездействия в сфере высоких технологий — и взрывного успеха ChatGPT — законодатели стремятся избежать подобных ошибок с искусственным интеллектом.

Когда сенатор Крис Мерфи посмотрел видео “A.I. Dilemma”, он увидел знакомое лицо. Тристан Харрис, специалист по технической этике, хорошо известный среди законодателей тем, что бил тревогу по поводу вредного воздействия социальных сетей, теперь утверждал, что искусственный интеллект представляет собой потенциально катастрофический шаг вперед — возможно, более опасный для выживания человечества, чем появление ядерного оружия. Послание […]

Пароль, сессия, Cookie, токен, JWT, SSO, OAuth — Объяснение аутентификации — Часть 1.

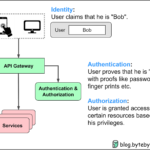

Когда мы используем различные приложения и веб-сайты, постоянно выполняются три основных шага в области безопасности: На приведенной ниже диаграмме показано, где эти методы применяются в типичной архитектуре веб-сайта, и их значение. В этой серии из 2 частей мы рассмотрим различные методы аутентификации, включая пароли, сеансы, файлы cookie, токены, JWTs (веб-токены JSON), SSO (единый вход) и […]

О быстром проектировании.

[[P] физика моделирует, как события развиваются в соответствии с физическим законом. GPT имитирует то, как тексты воспроизводятся в соответствии с правилами и жанрами языка. – Scott Alexander (Source) Откуда быстрое проектирование Понятие “оперативная разработка” вертелось у меня в голове последние несколько месяцев, и я все еще пытаюсь понять, есть ли в этом “что-то”, или это […]