McKinsey рассматривает три последние тенденции в области кибербезопасности и их последствия для организаций, сталкивающихся с новыми и зарождающимися киберисками и угрозами.

Кибербезопасность всегда была бесконечной гонкой, но темпы изменений ускоряются. Компании продолжают инвестировать в технологии для ведения своего бизнеса. Сейчас они внедряют в свои ИТ-сети все больше систем для поддержки удаленной работы, улучшения клиентского опыта и создания ценности, и все это создает потенциальные новые уязвимости.

В то же время противники — больше не ограничивающиеся отдельными субъектами — включают в себя высокоразвитые организации, которые используют интегрированные инструменты и возможности искусственного интеллекта и машинного обучения. Масштабы угрозы растут, и ни одна организация не застрахована от нее. Малые и средние предприятия, муниципалитеты, а также правительства штатов и федеральные органы власти сталкиваются с такими рисками наряду с крупными компаниями. Даже самые современные средства киберконтроля, какими бы эффективными они ни были, скоро устареют.

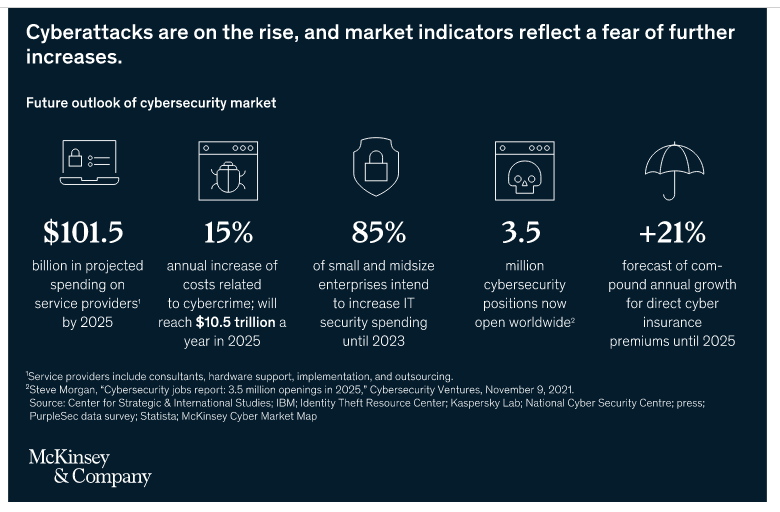

В этой среде руководство должно ответить на ключевые вопросы: “Готовы ли мы к ускоренной оцифровке в ближайшие три-пять лет?” и, более конкретно, “Смотрим ли мы достаточно далеко вперед, чтобы понять, как сегодняшние инвестиции в технологии будут иметь последствия для кибербезопасности в будущем?” (Экспонат 1).

Работа McKinsey по оказанию помощи глобальным организациям в укреплении их киберзащиты показывает, что многие компании осознают необходимость поэтапного изменения своих возможностей в области кибербезопасности и обеспечения устойчивости своих технологий. Решение состоит в том, чтобы укрепить свою обороноспособность, заглядывая вперед — предвидя возникающие киберугрозы будущего и понимая множество новых защитных возможностей, которые компании могут использовать сегодня, и других, которые они могут планировать использовать завтра (см. врезку “Поддержание бдительности с течением времени”).

Три тенденции в области кибербезопасности с масштабными последствиями

Компании могут справиться с будущими сбоями и смягчить их последствия, только заняв более активную, ориентированную на будущее позицию — начиная с сегодняшнего дня. Мы ожидаем, что в ближайшие три-пять лет три основные тенденции в области кибербезопасности, которые охватывают множество технологий, будут иметь самые серьезные последствия для организаций.

- Расширяется доступ по требованию к повсеместным данным и информационным платформам

Мобильные платформы, удаленная работа и другие изменения все больше зависят от высокоскоростного доступа к повсеместным и большим наборам данных, что увеличивает вероятность взлома. Ожидается, что рынок услуг веб-хостинга к 2026 году принесет 183,18 миллиарда долларов.1 Организации собирают гораздо больше данных о клиентах — от финансовых транзакций до потребления электроэнергии и просмотров в социальных сетях — чтобы понимать покупательское поведение и влиять на него, а также более эффективно прогнозировать спрос. В 2020 году в среднем каждый человек на Земле создавал 1,7 мегабайта данных каждую секунду.2

В связи с возросшим значением облачных вычислений предприятия несут все большую ответственность за хранение, управление и защиту этих данных3, а также за решение проблем, связанных со взрывоопасными объемами данных. Для реализации таких бизнес-моделей компаниям нужны новые технологические платформы, включая хранилища данных, которые могут агрегировать информацию, такую как активы каналов поставщиков и партнеров, в разных средах. Компании не только собирают больше данных, но и централизуют их, хранят в облаке и предоставляют доступ множеству людей и организаций, включая третьи стороны, такие как поставщики.

Многие недавние громкие атаки использовали этот расширенный доступ к данным. Взлом Sunburst в 2020 году привел к распространению вредоносного кода среди клиентов во время регулярных обновлений программного обеспечения. Аналогичным образом, злоумышленники в начале 2020 года использовали скомпрометированные учетные данные сотрудников из стороннего приложения ведущей сети отелей, чтобы получить доступ к более чем пяти миллионам записей о гостях.4

- Хакеры используют искусственный интеллект, машинное обучение и другие технологии для проведения все более изощренных атак

Стереотипный хакер, работающий в одиночку, больше не является главной угрозой. Сегодня киберхакинг — это многомиллиардное предприятие5, в комплекте с институциональной иерархией и бюджетами на исследования и разработки. Злоумышленники используют передовые инструменты, такие как искусственный интеллект, машинное обучение и автоматизация. В течение следующих нескольких лет они смогут ускорить — с недель до дней или часов — полный жизненный цикл атаки, от разведки до эксплуатации. Например, Emotet, продвинутая форма вредоносного ПО, нацеленного на банки, может изменить характер своих атак. В 2020 году, используя передовые методы искусственного интеллекта и машинного обучения для повышения своей эффективности, компания использовала автоматизированный процесс для рассылки контекстуализированных фишинговых писем, которые перехватывали другие угрозы электронной почты — некоторые из них были связаны с сообщениями COVID—19.

Другие технологии и возможности делают более распространенными уже известные формы атак, такие как программы-вымогатели и фишинг. Программа-вымогатель как услуга и криптовалюты существенно снизили стоимость запуска атак с использованием программ-вымогателей, количество которых удваивается каждый год с 2019 года. Другие типы сбоев часто провоцируют всплеск таких атак. Например, во время первой волны COVID-19, с февраля 2020 года по март 2020 года, количество атак программ-вымогателей в мире в целом выросло на 148 процентов6. С января по февраль 2020 года количество фишинговых атак увеличилось на 510 процентов7.

- Постоянно растущий нормативно-правовой ландшафт и сохраняющиеся пробелы в ресурсах, знаниях и талантах будут опережать кибербезопасность

Многим организациям не хватает достаточных талантов, знаний и экспертных знаний в области кибербезопасности, и этот дефицит растет. В целом, управление киберисками не поспевает за распространением цифровых и аналитических преобразований, и многие компании не уверены в том, как выявлять цифровые риски и управлять ими. Проблема усугубляется тем, что регулирующие органы усиливают свое руководство возможностями корпоративной кибербезопасности — часто с тем же уровнем надзора и акцентом, который применяется к кредитным рискам и рискам ликвидности в сфере финансовых услуг, а также к рискам операционной и физической безопасности в критически важной инфраструктуре.

Cyberrisk management has not kept pace with the proliferation of digital and analytics transformations, and many companies are not sure how to identify and manage digital risks. / Управление киберрисками не поспевает за распространением цифровых технологий и аналитических преобразований, и многие компании не уверены в том, как выявлять цифровые риски и управлять ими.

В то же время компании сталкиваются с ужесточением требований к соблюдению нормативных требований — в результате растущих проблем с конфиденциальностью и громких нарушений. В настоящее время существует около 100 правил трансграничного обмена данными. Команды по кибербезопасности управляют дополнительными требованиями к данным и отчетности, вытекающими из Указа Белого дома об улучшении национальной кибербезопасности и появлении операционных систем для мобильных телефонов, которые спрашивают пользователей, как они хотят использовать данные из каждого отдельного приложения.

Наращивание загоризонтного оборонительного потенциала

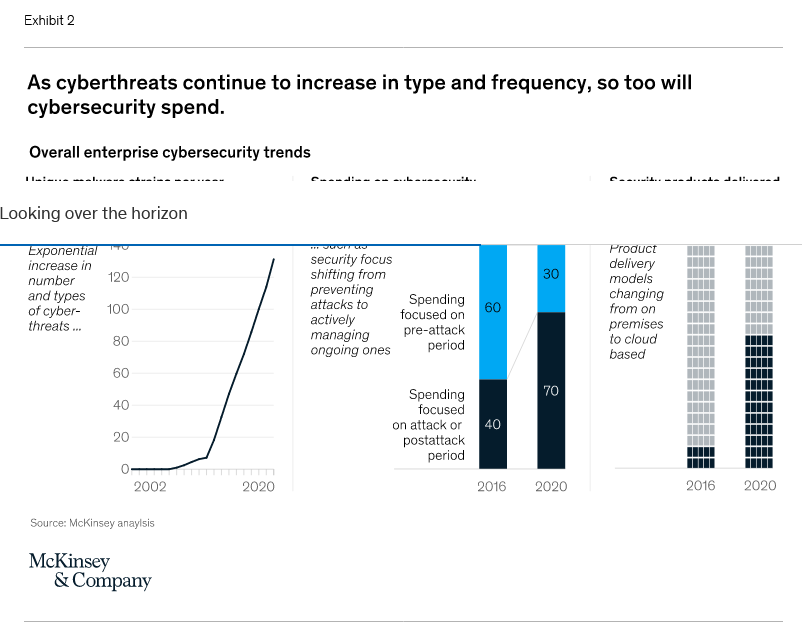

Для каждого из этих изменений мы видим защитные возможности, которые организации могут развить, чтобы снизить риск и воздействие будущих киберугроз. Чтобы было ясно, эти возможности не идеально сопоставлены с отдельными сменами, и многие из них применимы более чем к одной. Руководящим группам следует рассмотреть все эти возможности и сосредоточиться на тех, которые наиболее соответствуют уникальной ситуации и контексту их компаний (рисунок 2).

Ответы на первую тенденцию: возможности с нулевым уровнем доверия и большие наборы данных в целях безопасности

Для снижения рисков кибербезопасности, связанных с доступом по требованию к повсеместным данным, требуются четыре средства кибербезопасности: средства нулевого доверия, поведенческая аналитика, эластичный мониторинг журналов и гомоморфное шифрование.

Архитектура с нулевым доверием (ZTA). В промышленно развитых странах примерно 25 процентов всех работников в настоящее время работают удаленно три-пять дней в неделю.8 Гибридная и удаленная работа, расширенный доступ к облаку и интеграция с Интернетом вещей (IoT) создают потенциальные уязвимости. ZTA смещает фокус кибербезопасности со статичных периметров вокруг физических сетей на пользователей, активы и ресурсы, тем самым снижая риск, связанный с децентрализованными данными. Доступ более детализирован с помощью политик: даже если у пользователей есть доступ к среде обработки данных, они могут не иметь доступа к конфиденциальным данным. Организациям следует адаптировать внедрение возможностей нулевого доверия к угрозам и рискам, с которыми они фактически сталкиваются, и к своим бизнес-целям. Им также следует рассмотреть возможность постоянного тестирования red-team, чтобы подтвердить эффективность и охват их возможностей с нулевым доверием.

Поведенческая аналитика. Сотрудники являются ключевой уязвимостью для организаций. Аналитические решения могут отслеживать такие атрибуты, как запросы на доступ или работоспособность устройств, и устанавливать исходные данные для выявления аномального преднамеренного или непреднамеренного поведения пользователя или активности устройства. Эти инструменты могут не только обеспечивать аутентификацию и авторизацию на основе рисков, но и организовывать превентивные меры и реагирование на инциденты.

Гибкий мониторинг журналов для больших наборов данных. Огромные наборы данных и децентрализованные журналы, созданные в результате таких достижений, как большие данные и Интернет вещей, усложняют задачу мониторинга деятельности. Elastic log monitoring — это решение, основанное на нескольких платформах с открытым исходным кодом, которые в сочетании позволяют компаниям собирать данные журналов из любой точки организации в одном месте, а затем осуществлять поиск, анализ и визуализацию данных в режиме реального времени. Встроенные функции выборки журналов в основных инструментах могут облегчить нагрузку организации по управлению журналами и прояснить возможные компромиссы.

Гомоморфное шифрование. Эта технология позволяет пользователям работать с зашифрованными данными без предварительной расшифровки и, таким образом, предоставляет третьим лицам и внутренним сотрудникам более безопасный доступ к большим наборам данных. Это также помогает компаниям соблюдать более строгие требования к конфиденциальности данных. Недавние достижения в области вычислительной мощности и производительности теперь делают гомоморфное шифрование практичным для более широкого спектра приложений.

Меры реагирования на вторую тенденцию: использование автоматизации для борьбы со все более изощренными кибератаками

Чтобы противостоять более изощренным атакам, управляемым искусственным интеллектом и другими передовыми возможностями, организациям следует применять риск-ориентированный подход к автоматизации и автоматическому реагированию на атаки. Автоматизация должна быть сосредоточена на защитных возможностях, таких как контрмеры центра управления безопасностью (SOC), и трудоемких действиях, таких как управление идентификацией и доступом (IAM) и отчетность. Следует использовать искусственный интеллект и машинное обучение, чтобы быть в курсе меняющихся схем атак. Наконец, разработка как автоматизированных технических, так и организационных мер реагирования на угрозы программ-вымогателей помогает снизить риск в случае атаки.

Автоматизация реализована с помощью риск-ориентированного подхода. По мере ускорения процесса оцифровки организации могут использовать автоматизацию для управления процессами с меньшим риском и рутиной, высвобождая ресурсы для более ценных видов деятельности. Критически важно, чтобы решения по автоматизации основывались на оценке рисков и сегментации, чтобы гарантировать непреднамеренное создание дополнительных уязвимостей. Например, организации могут применять автоматическое исправление, настройку и обновление программного обеспечения для активов с низким уровнем риска, но использовать более прямой надзор для активов с более высоким уровнем риска.

Использование защитного искусственного интеллекта и машинного обучения для обеспечения кибербезопасности. По мере того, как злоумышленники внедряют искусственный интеллект и методы машинного обучения, командам по кибербезопасности необходимо будет развивать и расширять те же возможности. В частности, организации могут использовать эти технологии и шаблоны выбросов для обнаружения и устранения несоответствующих систем. Команды также могут использовать машинное обучение для оптимизации рабочих процессов и технологических стеков, чтобы ресурсы использовались наиболее эффективным образом с течением времени.

Технические и организационные меры реагирования на программы-вымогатели. По мере увеличения сложности, частоты и диапазона атак программ-вымогателей организации должны реагировать техническими и операционными изменениями. Технические изменения включают использование устойчивых хранилищ данных и инфраструктуры, автоматизированное реагирование на вредоносное шифрование и расширенную многофакторную аутентификацию для ограничения потенциального воздействия атаки, а также постоянное внимание к кибергигиене. Организационные изменения включают проведение настольных упражнений, разработку подробных и многоаспектных методических пособий и подготовку ко всем вариантам и непредвиденным обстоятельствам, включая решения руководства по реагированию, чтобы сделать бизнес—реакцию автоматической.

Меры реагирования на третью тенденцию: внедрение безопасности в технологические возможности для устранения постоянно растущего контроля со стороны регулирующих органов и нехватки ресурсов

Усиление контроля со стороны регулирующих органов и пробелы в знаниях, талантах и экспертных знаниях усиливают необходимость создания и встраивания безопасности в технологические возможности по мере их проектирования, создания и внедрения. Более того, такие возможности, как безопасность в виде кода и спецификации программного обеспечения, помогают организациям внедрять средства безопасности и опережать запросы регулирующих органов.

Безопасная разработка программного обеспечения. Вместо того чтобы относиться к кибербезопасности как к запоздалой мысли, компаниям следует включать ее в разработку программного обеспечения с самого начала, включая использование спецификации программного обеспечения (описано ниже). Одним из важных способов создания безопасного жизненного цикла разработки программного обеспечения (SSDLC) является взаимодействие групп по безопасности и технологическим рискам с разработчиками на каждом этапе разработки. Другой способ заключается в том, чтобы разработчики изучили определенные возможности безопасности, которые лучше всего использовать самим командам разработчиков (например, моделирование угроз, сканирование кода и инфраструктуры, а также статическое и динамическое тестирование). В зависимости от вида деятельности некоторые команды безопасности могут перейти к гибким продуктовым подходам, некоторые могут использовать гибридный подход, основанный на agile-kanban—билетах, а некоторые — особенно узкоспециализированные группы, такие как тестировщики на проникновение и архитекторы безопасности — могут “переходить к работе” в соответствии с гибкими спринтами и церемониями.

Пользуясь преимуществами X как сервиса. Перенос рабочих нагрузок и инфраструктуры в облачные среды сторонних производителей (такие как платформа как сервис, инфраструктура как услуга и гипермасштабируемые провайдеры) может повысить безопасность организационных ресурсов и упростить управление кибертруппами. Облачные провайдеры не только выполняют множество рутинных действий по обеспечению безопасности, исправлению ошибок и техническому обслуживанию, но и предлагают возможности автоматизации и масштабируемые сервисы. Некоторые организации стремятся объединить поставщиков для простоты, но также может быть важно стратегически диверсифицировать партнеров, чтобы ограничить подверженность проблемам с производительностью или доступностью.

Инфраструктура и безопасность как код. Стандартизация и кодификация инфраструктуры и процессов проектирования систем управления может упростить управление гибридными и многооблачными средами и повысить устойчивость системы. Такой подход позволяет выполнять такие процессы, как организованное исправление, а также быстрое предоставление ресурсов и снятие с них разрешений.

Спецификация программного обеспечения. По мере роста требований к соответствию организации могут снизить административную нагрузку, формально детализировав все компоненты и взаимосвязи в цепочке поставок, используемые в программном обеспечении. Подобно подробному описанию материалов, в этой документации будут перечислены компоненты с открытым исходным кодом и сторонних производителей в кодовой базе с помощью новых процессов разработки программного обеспечения, инструментов сканирования кода, отраслевых стандартов и требований к цепочке поставок. В дополнение к снижению рисков в цепочке поставок подробная документация по программному обеспечению помогает обеспечить готовность групп безопасности к запросам регулирующих органов.

Цифровые сбои неизбежны и приведут к быстрым технологическим изменениям. Поскольку организации делают крупномасштабные инвестиции в технологии — будь то в духе инноваций или по необходимости, — они должны быть осведомлены о связанных с ними киберугрозах. Злоумышленники используют уязвимости, которые привносят новые технологии, и даже лучшие средства киберконтроля быстро устаревают в этом ускоряющемся цифровом мире. Организациям, которые стремятся позиционировать себя наиболее эффективно в течение следующих пяти лет, необходимо будет применять неустанный и упреждающий подход к созданию загоризонтного оборонительного потенциала.

About the author(s)

Jim Boehm is a partner in McKinsey’s Washington, DC, office; Charlie Lewis is an associate partner in the Stamford office; and Kathleen Li is a specialist in the New York office, where Daniel Wallance is an associate partner. Dennis Dias is a senior adviser of McKinsey / Об авторе(ах)

Джим Бем — партнер вашингтонского офиса McKinsey, округ Колумбия; Чарли Льюис — ассоциированный партнер в офисе в Стэмфорде; и Кэтлин Ли — специалист в нью-йоркском офисе, где Дэниел Уолланс является ассоциированным партнером. Деннис Диас — старший советник McKinsey.

Источник: https://www.mckinsey.com/

March 10, 2022 | Article