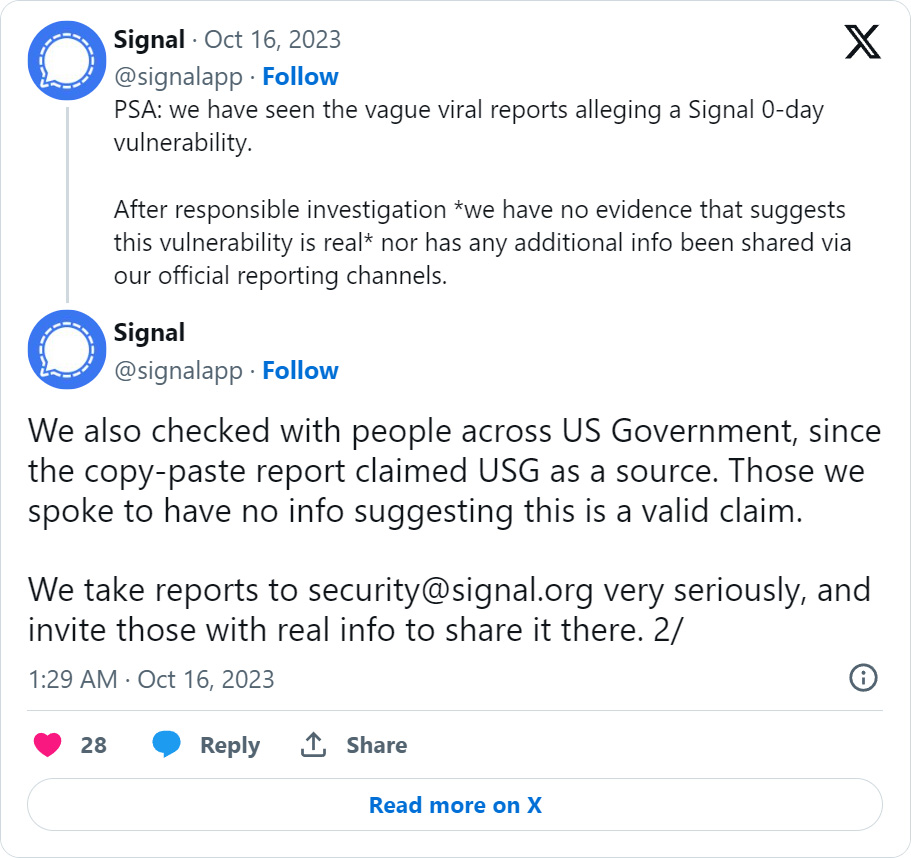

Signal заявила, что начала расследование после того, как ознакомилась со слухами, и проконсультировалась с правительством США и пришел к выводу, что нет никаких доказательств того, что уязвимость действительно существует.

Signal messenger расследовал слухи, распространившиеся в Интернете в минувшие выходные, об уязвимости безопасности нулевого дня, связанной с функцией «Генерировать предварительные просмотры ссылок», заявив, что нет никаких доказательств того, что эта уязвимость реальна.

Это заявление было сделано после того, как многочисленные источники сообщили BleepingComputer и сообщили в Twitter, что новая уязвимость нулевого дня позволила полностью захватить устройства.

Связавшись с Signal по поводу нулевого дня прошлой ночью, они опубликовали заявление в Twitter, в котором говорится, что они расследовали слухи и не нашли никаких доказательств того, что этот недостаток реален.

«PSA: мы видели расплывчатые вирусные сообщения, в которых утверждается об уязвимости Signal 0-day», — говорится в заявлении в Twitter.

«После ответственного расследования * у нас нет доказательств, свидетельствующих о том, что эта уязвимость реальна *, и никакой дополнительной информацией мы не делились по нашим официальным каналам отчетности».

«Мы также связались с людьми из правительства США, поскольку в отчете copy-paste в качестве источника указывалось правительство США. У тех, с кем мы разговаривали, нет информации, позволяющей предположить, что это обоснованное заявление».

Ссылаясь на правительственные источники США, новость о предполагаемом нулевом дне быстро распространилась в Интернете и среди сообщества кибербезопасности в субботу днем.

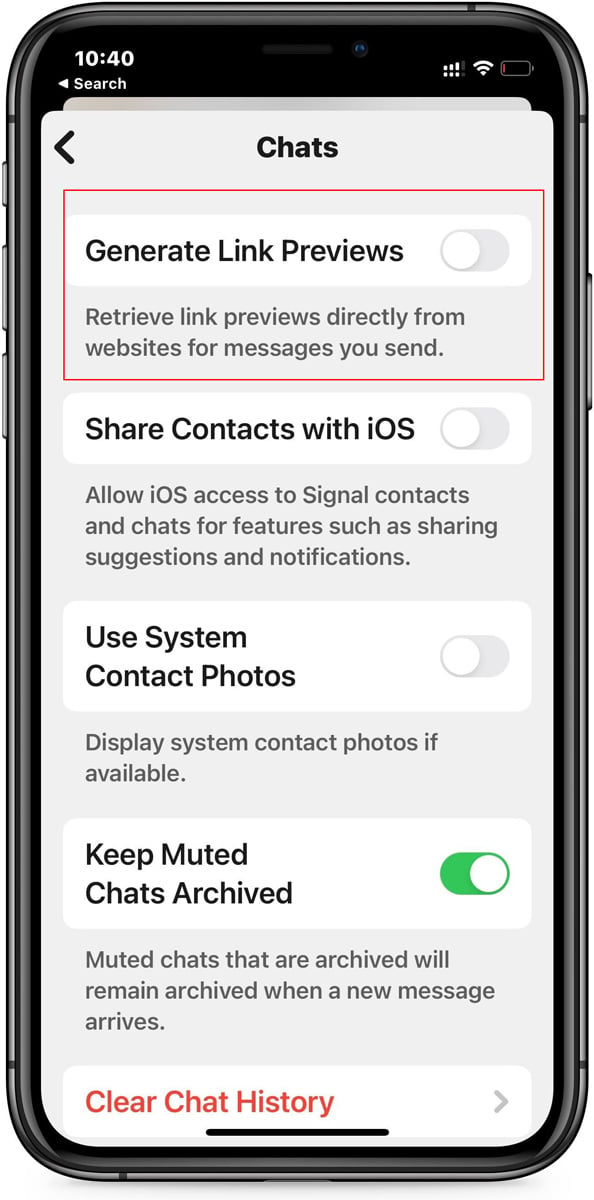

Эти неназванные источники в США сообщили, что уязвимость можно устранить, отключив параметр «Генерировать предварительные просмотры ссылок» в Signal.

Source: BleepingComputer/Настройка создания предварительных просмотров ссылок

Источник: BleepingComputer

Однако BleepingComputer не смог подтвердить достоверность этих заявлений, даже несмотря на то, что мы слышали это от множества людей, ссылающихся на те же источники.

Агентство США по кибербезопасности и инфраструктурной безопасности (CISA) также заявило, что у них нет информации о сигнале наведения на цель нулевого дня

«На данный момент у CISA нет никакой информации, подтверждающей уязвимость нулевого дня, влияющую на сигнал», — сообщил BleepingComputer представитель CISA.

Хотя Signal заявила, что у них нет доказательств нового нулевого дня, они по-прежнему просят тех, у кого есть новая и «реальная» информация, связаться с их службой безопасности.

Поскольку это продолжающееся расследование, и решение заключается в простом отключении функции предварительного просмотра ссылок, пользователи могут захотеть отключить этот параметр на некоторое время, пока не будет полностью подтверждено, что он не является реальным.

Сигнал нулевого дня пользуется большим спросом

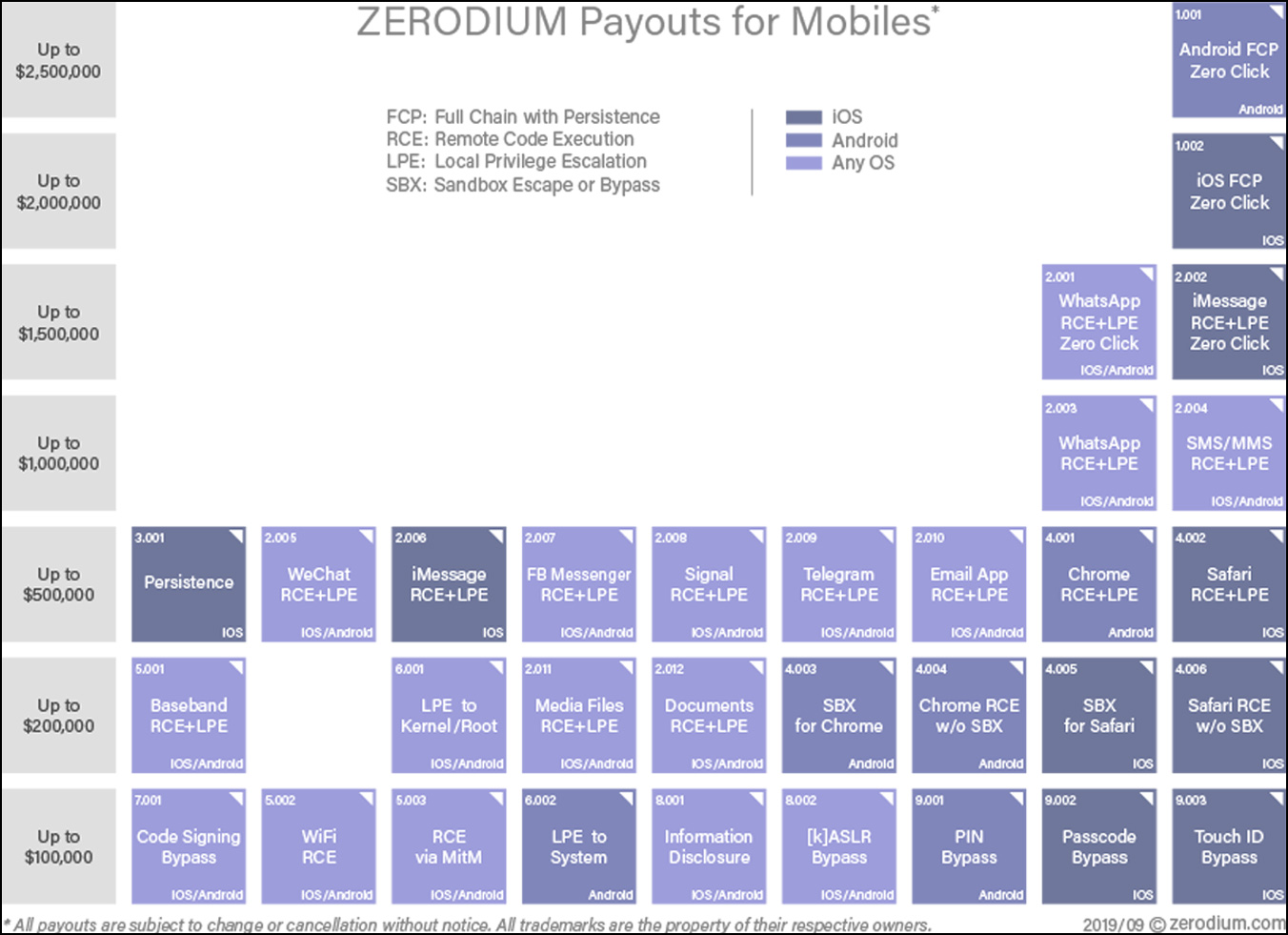

Сигнальные ошибки нулевого дня пользуются большим спросом у брокеров уязвимостей, которые готовы платить немалые суммы за дефекты, которые могут привести к удаленному выполнению кода на устройствах.

Брокер нулевого дня Zerodium предлагает до 500 000 долларов за цепочку эксплойтов сигналов нулевого дня, что приводит к повышению привилегий и удаленному выполнению кода.

Source: Zerodium/График выплат Zerodium

Источник: Zerodium

Однако российский брокер нулевого дня Operation Zero готов заплатить до 1,5 миллионов долларов за уязвимость удаленного выполнения кода Signal нулевого дня.

В то время как оба брокера уязвимостей продают приобретенные уязвимости нулевого дня частным корпорациям и государственным учреждениям, Operation Zero продает только российским организациям.

Уязвимости нулевого дня для мобильных приложений и операционных систем пользуются большим спросом, поскольку разработчики шпионских программ обычно используют их для установки своего программного обеспечения на мобильные устройства.

Было установлено, что эти сервисы используются организациями, включая правительственные учреждения, для мониторинга деятельности журналистов, активистов и политиков.

Дополнительно по теме:

Related Articles:

Microsoft: State hackers exploiting Confluence zero-day since September

Microsoft October 2023 Patch Tuesday fixes 3 zero-days, 104 flaws

New ‘HTTP/2 Rapid Reset’ zero-day attack breaks DDoS records

Qualcomm says hackers exploit 3 zero-days in its GPU, DSP drivers

Millions of Exim mail servers exposed to zero-day RCE attacks