By AJ Vicens

September 29, 2023

Хакеры, связанные с северокорейской группой Lazarus, выдали себя за рекрутера Meta и связались с сотрудниками неназванной компании airspace в Испании, сообщает CyberScoop. По словам исследователей из компании ESET, занимающейся кибербезопасностью, хакеры связывались с сотрудниками в LinkedIn и отправляли запросы на кодирование, содержащие вредоносное ПО, утверждая, что они были частью процесса найма. Вредоносная программа была разработана для расшифровки только на компьютере предполагаемой цели, что препятствовало расшифровке на других компьютерах, в том числе у исследователей безопасности.

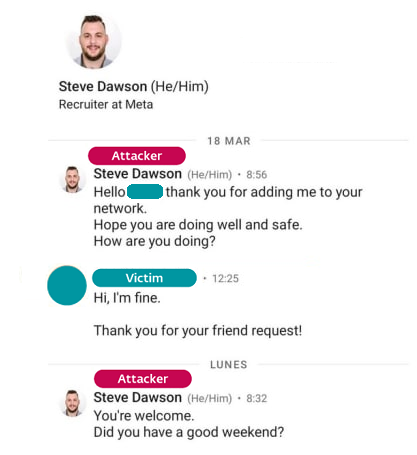

Хакеры, связанные с северокорейской Lazarus Group — обобщающим термином для совокупности северокорейских киберподразделений, — выдавали себя за рекрутера Meta и связались с сотрудниками неназванной компании через LinkedIn и отправили два задания по кодированию, которые предположительно были частью процесса найма, но на самом деле были связаны с вредоносным ПО. Исследователь ESET написал в отчете, опубликованном в пятницу.

Операция, проведенная некоторое время назад в прошлом году, является лишь последним примером киберопераций, связанных с Северной Кореей, использующих фальшивые вакансии для нападения на различных специалистов, включая журналистов, исследователей безопасности и разработчиков программного обеспечения, среди прочих.

Предполагаемые проблемы с кодированием содержались во вредоносных файлах с именем “Quiz1.exe ” и “Quiz2.exe ” и когда он был загружен и запущен на устройстве компании, троянец удаленного доступа ESET получил название “LightlessCan”.

Вредоносная программа имитировала “широкий спектр собственных команд Windows”, сказал Кальнаи, и включала “незаметное выполнение внутри самой RAT вместо шумного консольного выполнения”.

“Стратегический сдвиг повышает скрытность, делая обнаружение и анализ мотивов злоумышленника более сложным”, — сказал он. Вредоносная программа также была настроена на расшифровку только на компьютере предполагаемой цели, “эффективно предотвращая расшифровку на непреднамеренных компьютерах, таких как компьютеры исследователей безопасности”.

LightlessCan поддерживает до 68 различных команд, добавил он, но только 43 реализованы в текущей версии вредоносного ПО с некоторой функциональностью, что говорит о потенциале для постоянного развития и доработки.

Источник: https://cyberscoop.com/north-korea-meta-linkedin/?mod=djemCybersecruityPro&tpl=cy