Китайские хакеры стремятся помешать коммуникациям в США, компрометируя системы на Гуаме, утверждает Microsoft. Хакерская группа, которую, как заявили исследователи Microsoft в новом отчете, опубликованном в среду, поддерживает китайское правительство, с середины 2021 года собирает разведданные о морских, транспортных и правительственных системах, чтобы использовать их во время кризиса между двумя странами. (CNN)

Подробнее: Отчет Microsoft об операции «Volt Typhoon».

By Microsoft Threat Intelligence/Тайфун Volt нацелен на критически важные объекты инфраструктуры США с помощью технологий, позволяющих жить вне земли.

Анализ угроз MicrosoftКорпорация Майкрософт обнаружила скрытую и целенаправленную вредоносную активность, направленную на получение доступа к учетным данным после взлома и обнаружение сетевых систем, нацеленных на организации с критически важной инфраструктурой в Соединенных Штатах. Атака осуществлена компанией Volt Typhoon, спонсируемой государством организацией, базирующейся в Китае, которая обычно занимается шпионажем и сбором информации. Корпорация Майкрософт со средней степенью уверенности оценивает, что эта кампания Volt Typhoon направлена на развитие возможностей, которые могут нарушить работу критически важной инфраструктуры связи между Соединенными Штатами и Азиатским регионом во время будущих кризисов.

Тайфун «Вольт» действует с середины 2021 года и нацелен на организации критически важной инфраструктуры на Гуаме и в других частях Соединенных Штатов. В рамках этой кампании затронутые организации охватывают секторы связи, производства, коммунального хозяйства, транспорта, строительства, морского судоходства, государственного управления, информационных технологий и образования. Наблюдаемое поведение предполагает, что субъект угрозы намерен осуществлять шпионаж и сохранять доступ незамеченным как можно дольше.

Чтобы достичь своей цели, исполнитель угроз в этой кампании делает сильный упор на скрытность, полагаясь почти исключительно на методы выживания за пределами земли и работу с клавиатурой. Они выдают команды через командную строку, чтобы (1) собрать данные, включая учетные данные из локальных и сетевых систем, (2) поместить данные в архивный файл, чтобы подготовить их к эксфильтрации, а затем (3) использовать украденные действительные учетные данные для поддержания сохранности. Кроме того, Volt Typhoon пытается влиться в нормальную сетевую активность, направляя трафик через скомпрометированное сетевое оборудование малого офиса и домашнего офиса (SOHO), включая маршрутизаторы, брандмауэры и оборудование VPN. Также было замечено, что они использовали пользовательские версии инструментов с открытым исходным кодом для установления канала командования и контроля (C2) через прокси, чтобы в дальнейшем оставаться незамеченными.

В этом сообщении в блоге мы делимся информацией о Volt Typhoon, их кампании, нацеленной на поставщиков критически важной инфраструктуры, и их тактике получения и поддержания несанкционированного доступа к целевым сетям. Поскольку эта активность основана на действительных учетных записях и автономных двоичных файлах (LOLBins), обнаружение и смягчение последствий этой атаки может оказаться сложной задачей. Скомпрометированные учетные записи должны быть закрыты или изменены. В конце этого сообщения в блоге мы расскажем о дополнительных мерах по смягчению последствий и рекомендациях, а также предоставим подробную информацию о том, как Microsoft 365 Defender обнаруживает вредоносную и подозрительную активность для защиты организаций от таких скрытых атак. Агентство национальной безопасности (NSA) также опубликовало консультацию по кибербезопасности [PDF], которая содержит руководство по поиску тактики, методов и процедур (TTP), обсуждаемых в этом блоге.

Как и в случае любой наблюдаемой деятельности государственных субъектов, корпорация Майкрософт напрямую уведомляла целевых или скомпрометированных клиентов, предоставляя им важную информацию, необходимую для обеспечения безопасности их сред. Чтобы узнать о подходе Microsoft к отслеживанию субъектов угроз, прочитайте статью Microsoft переходит к новой таксономии имен субъектов угроз.

Первоначальный доступ

Volt Typhoon обеспечивает первоначальный доступ к целевым организациям с помощью подключенных к Интернету устройств Fortinet FortiGuard. Корпорация Майкрософт продолжает изучать методы Volt Typhoon для получения доступа к этим устройствам.

Субъект угрозы пытается воспользоваться любыми привилегиями, предоставляемыми устройством Fortinet, извлекает учетные данные для учетной записи Active Directory, используемой устройством, а затем пытается выполнить аутентификацию на других устройствах в сети с использованием этих учетных данных.

Volt Typhoon перенаправляет весь свой сетевой трафик к своим целям через скомпрометированные периферийные устройства сети SOHO (включая маршрутизаторы). Корпорация Майкрософт подтвердила, что многие устройства, в том числе производства ASUS, Cisco, D-Link, NETGEAR и Zyxel, позволяют владельцу предоставлять доступ к Интернету через интерфейсы управления HTTP или SSH. Владельцы периферийных сетевых устройств должны убедиться, что интерфейсы управления не подключены к общедоступному Интернету, чтобы уменьшить вероятность их атаки. Используя прокси-серверы через эти устройства, Volt Typhoon повышает скрытность своих операций и снижает накладные расходы на приобретение инфраструктуры.

Деятельность после достижения компромисса

Как только Volt Typhoon получает доступ к целевой среде, они начинают выполнять практические действия с клавиатуры через командную строку. Некоторые из этих команд кажутся исследовательскими или экспериментальными, поскольку операторы корректируют и повторяют их несколько раз.

Volt Typhoon редко использует вредоносное ПО в своей деятельности после взлома. Вместо этого они полагаются на команды, работающие вне сети, для поиска информации в системе, обнаружения дополнительных устройств в сети и эксфильтрации данных. Мы описываем их действия в следующих разделах, включая наиболее эффективные действия, связанные с доступом с использованием учетных данных.

Доступ с использованием учетных данных

Если учетная запись, которую Volt Typhoon компрометирует с устройства Fortinet, имеет привилегированный доступ, они используют эту учетную запись для выполнения следующих действий по доступу к учетным данным.

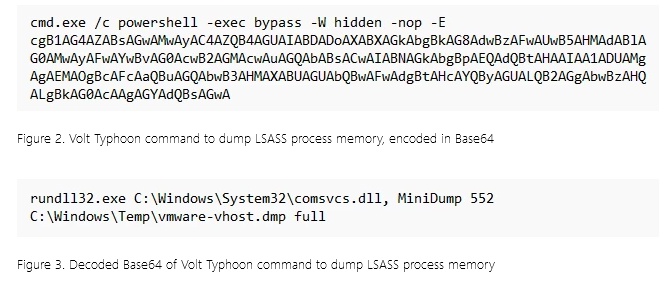

Корпорация Майкрософт обнаружила, что Volt Typhoon пытается сбросить учетные данные через службу подсистемы управления локальной безопасностью (LSASS). Область памяти процесса LSASS содержит хэши для учетных данных текущей операционной системы пользователя (ОС).

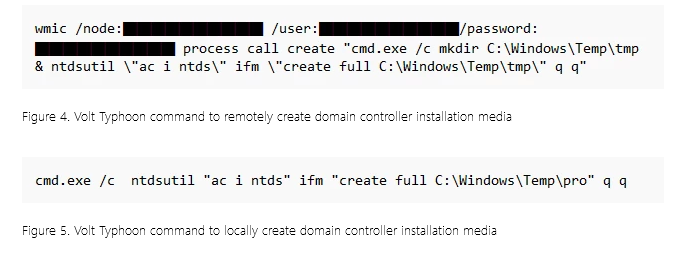

Volt Typhoon также часто пытается использовать инструмент командной строки Ntdsutil.exe для создания установочного носителя с контроллеров домена, удаленно или локально. Эти носители предназначены для использования при установке новых контроллеров домена. Файлы на установочном носителе содержат имена пользователей и хэши паролей, которые злоумышленники могут взломать в автономном режиме, предоставляя им действительные учетные данные доменной учетной записи, которые они могли бы использовать для восстановления доступа к скомпрометированной организации в случае потери доступа.

Открытие

Корпорация Майкрософт наблюдала, как Volt Typhoon обнаруживает системную информацию, включая типы файловых систем; имена дисков, размер и свободное пространство; запущенные процессы; и открытые сети. Они также пытаются обнаружить другие системы в скомпрометированной сети, используя PowerShell, командную строку Windows Management Instrumentation (WMIC) и команду ping. В небольшом числе случаев субъекты угроз выполняют системные проверки, чтобы определить, работают ли они в виртуализированной среде.

Коллекция

В дополнение к учетным данным операционной системы и домена Volt Typhoon извлекает информацию из локальных приложений веб-браузера. Корпорация Майкрософт также наблюдала за тем, как участники угроз помещали собранные данные в архивы, защищенные паролем.

Командование и контроль

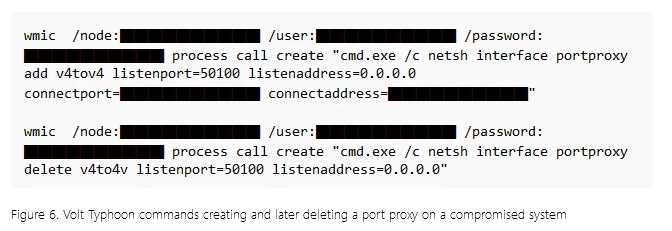

В большинстве случаев Volt Typhoon получает доступ к скомпрометированным системам, входя в систему с действительными учетными данными, так же, как это делают авторизованные пользователи. Однако в небольшом числе случаев Microsoft наблюдала, как операторы Volt Typhoon создавали прокси-серверы в скомпрометированных системах для облегчения доступа. Они выполняют это с помощью встроенной команды netsh portproxy.

В редких случаях они также используют пользовательские версии инструментов с открытым исходным кодом Impacket и Fast Reverse Proxy (FRP) для установления канала C2 через прокси.

Скомпрометированные организации будут наблюдать за доступом C2 в виде успешных входов с необычных IP-адресов. Та же учетная запись пользователя, которая использовалась для этих входов, может быть связана с действиями командной строки, осуществляющими дальнейший доступ с использованием учетных данных. Microsoft продолжит следить за Volt Typhoon и отслеживать изменения в их деятельности и инструментах.

Руководство по смягчению последствий и защите

Снижение риска со стороны таких противников, как Volt Typhoon, которые полагаются на действительные учетные записи и двоичные файлы, работающие за пределами земли (LOLBins), является особенно сложной задачей. Обнаружение активности, использующей обычные каналы входа в систему и системные двоичные файлы, требует поведенческого мониторинга. Для исправления требуется закрыть или изменить учетные данные скомпрометированных учетных записей.

Что делать сейчас, если вы пострадали

- Закройте или измените учетные данные для всех скомпрометированных учетных записей. В зависимости от уровня активности по сбору платежей это может затронуть многие учетные записи. Определите сброс LSASS и создание установочного носителя контроллера домена для идентификации затронутых учетных записей.

- Изучите активность скомпрометированных учетных записей на предмет любых вредоносных действий или раскрытых данных.Защищаясь от этой кампании

- Уменьшите риск взлома действительных учетных записей, применяя строгие политики многофакторной аутентификации (MFA) с использованием аппаратных ключей безопасности или Microsoft Authenticator. Вход без пароля, правила истечения срока действия пароля и деактивация неиспользуемых учетных записей также могут помочь снизить риск, связанный с этим методом доступа.

- Уменьшите поверхность атаки. Клиенты Майкрософт могут включить следующие правила уменьшения поверхности атаки, чтобы заблокировать или провести аудит некоторых наблюдаемых действий, связанных с этой угрозой:

1. Заблокируйте кражу учетных данных из подсистемы локальных служб безопасности Windows (lsass.exe ).

2. Блокируйте создание процессов, исходящих из команд PsExec и WMI. Некоторые организации могут испытывать проблемы с совместимостью с этим правилом в определенных серверных системах, но им следует развернуть его в других системах, чтобы предотвратить боковое перемещение, исходящее от PsExec и WMI.

3. Блокируйте выполнение потенциально запутанных скриптов.

4. Упростите процесс LSASS, включив индикатор защитного процесса (PPL) для LSASS на устройствах с Windows 11. В новых установках Windows 11 с корпоративным подключением (обновление 22H2) эта функция включена по умолчанию. Кроме того, включите защиту учетных данных защитника Windows, которая также включена по умолчанию для организаций, использующих корпоративную версию Windows 11.

5.Включите облачную защиту в Microsoft Defender Antivirus, чтобы охватить быстро развивающиеся инструменты, методы и модели поведения злоумышленников, подобные тем, которые демонстрирует Volt Typhoon.

6. Запустите функцию обнаружения и реагирования на конечные точки (EDR) в режиме блокировки, чтобы Microsoft Defender для Endpoint мог блокировать вредоносные артефакты, даже если ваш антивирус, не принадлежащий Microsoft, не обнаруживает угрозу или когда антивирус Microsoft Defender запущен в пассивном режиме. EDR в режиме блокировки работает за кулисами для устранения вредоносных артефактов, обнаруженных после компрометации.Сведения об обнаружении и поисковые запросы. Антивирус Microsoft Defender

Антивирус Microsoft Defender обнаруживает попытки действий после взлома. Однако обратите внимание, что эти предупреждения также могут быть вызваны активностью угрозы, не связанной с тайфуном Вольт. Включите облачную защиту, чтобы охватить быстро развивающиеся инструменты и методы злоумышленников. Средства защиты на основе облачного машинного обучения блокируют большинство новых и неизвестных угроз.

Поведение:Win32/SuspNtdsUtilUsage.A

Поведение:Win32/SuspPowershellExec.E

Поведение:Win32/SuspRemoteCmdCommandParent.A

Поведение:Операция Win32/UNC FilePath

Поведение:Win32/VSSAmsiCaller.A

Поведение: Команда Win32/Winrs.A

Поведение:Win32/wmisusprocexec.J!se

Поведение: Win32/W пульт дистанционного управления микрофоном.A

Поведение:Win32/WmiprvseRemoteProc.BЗащитник Microsoft для конечной точки. Предупреждения Microsoft Defender для конечных точек со следующими названиями могут указывать на возможное присутствие активности Volt Typhoon.

Обнаружен субъект угрозы тайфуна Volt.Следующие предупреждения также могут быть связаны с активностью тайфуна Volt. Однако обратите внимание, что эти предупреждения также могут быть вызваны активностью угрозы, не связанной с тайфуном Вольт.

Компьютер был сконфигурирован для пересылки трафика на нелокальный адрес

Ntdsutil собирает информацию об Active Directory

Хэши паролей, выгруженные из памяти LSASS

Подозрительное использование wmic.exe для выполнения кода

Набор инструментов воздействия

Поисковые запросы

Защитник Microsoft 365

Действия Volt Typhoon после достижения компромисса обычно включают в себя отличительные команды. Поиск по ним может помочь определить масштабы и последствия инцидента.

Найдите команды, создающие установочный носитель контроллера домена

Этот запрос может идентифицировать команды создания установочного носителя контроллера домена, аналогичные тем, которые используются Volt Typhoon.

События процесса устройства

| где ProcessCommandLine имеет_all ("ntdsutil", "create full", "pro")

Найдите команды, устанавливающие внутренние прокси-серверы

Этот запрос может идентифицировать команды, которые устанавливают внутренние прокси-серверы, аналогичные тем, которые используются Volt Typhoon.

События процесса устройства

| где ProcessCommandLine имеет_all ("portproxy", "netsh", "wmic", "process call create", "v4tov4")

Найдите обнаруженные пользовательские исполняемые файлы FRP

Этот запрос может идентифицировать предупреждения для файлов, которые соответствуют хэшам SHA-256 известных пользовательских двоичных файлов FRP Volt Typhoon.

AlertEvidence

| where SHA256 in

('baeffeb5fdef2f42a752c65c2d2a52e84fb57efc906d981f89dd518c314e231c',

'b4f7c5e3f14fb57be8b5f020377b993618b6e3532a4e1eb1eae9976d4130cc74',

'4b0c4170601d6e922cf23b1caf096bba2fade3dfcf92f0ab895a5f0b9a310349',

'c0fc29a52ec3202f71f6378d9f7f9a8a3a10eb19acb8765152d758aded98c76d',

'd6ab36cb58c6c8c3527e788fc9239d8dcc97468b6999cf9ccd8a815c8b4a80af',

'9dd101caee49c692e5df193b236f8d52a07a2030eed9bd858ed3aaccb406401a',

'450437d49a7e5530c6fb04df2e56c3ab1553ada3712fab02bd1eeb1f1adbc267',

'93ce3b6d2a18829c0212542751b309dacbdc8c1d950611efe2319aa715f3a066',

'7939f67375e6b14dfa45ec70356e91823d12f28bbd84278992b99e0d2c12ace5',

'389a497f27e1dd7484325e8e02bbdf656d53d5cf2601514e9b8d8974befddf61',

'c4b185dbca490a7f93bc96eefb9a597684fdf532d5a04aa4d9b4d4b1552c283b',

'e453e6efc5a002709057d8648dbe9998a49b9a12291dee390bb61c98a58b6e95',

'6036390a2c81301a23c9452288e39cb34e577483d121711b6ba6230b29a3c9ff',

'cd69e8a25a07318b153e01bba74a1ae60f8fc28eb3d56078f448461400baa984',

'17506c2246551d401c43726bdaec800f8d41595d01311cf38a19140ad32da2f4',

'8fa3e8fdbaa6ab5a9c44720de4514f19182adc0c9c6001c19cf159b79c0ae9c2',

'd17317e1d5716b09cee904b8463a203dc6900d78ee2053276cc948e4f41c8295',

'472ccfb865c81704562ea95870f60c08ef00bcd2ca1d7f09352398c05be5d05d',

'3e9fc13fab3f8d8120bd01604ee50ff65a40121955a4150a6d2c007d34807642')Microsoft Sentinel

Ниже приведены некоторые рекомендуемые запросы, которые помогут клиентам Microsoft Sentinel определить активность Volt Typhoon в их среде:

- LSASS process memory dumping

- Potential Impacket execution

- Domain controller installation media creation commands similar to those used by Volt Typhoon

- Commands that set up internal proxies resembling the ones employed by Volt Typhoon

Клиенты Microsoft могут использовать TI Mapping analytics (серию аналитических средств с префиксом «TI map») для автоматического сопоставления вредоносных хэш-индикаторов (связанных с пользовательскими двоичными файлами Fast Reverse Proxy), упомянутых в этом сообщении в блоге. Эти аналитические данные являются частью решения Threat Intelligence и могут быть установлены из Microsoft Sentinel Content Hub, если они в данный момент не развернуты.

Более подробную информацию о Content Hub можно найти здесь: https://learn.microsoft.com/azure/sentinel/sentinel-solutions-deploy .

Индикаторы компромисса (IOCs)

В приведенном ниже списке представлены МОК, наблюдавшиеся в ходе нашего расследования. Мы рекомендуем нашим клиентам исследовать эти показатели в своей среде и внедрять средства обнаружения и защиты, чтобы выявлять прошлые связанные с этим действия и предотвращать будущие атаки на их системы.

Пользовательский исполняемый файл FRP Volt Typhoon (SHA-256):

- baeffeb5fdef2f42a752c65c2d2a52e84fb57efc906d981f89dd518c314e231c

- b4f7c5e3f14fb57be8b5f020377b993618b6e3532a4e1eb1eae9976d4130cc74

- 4b0c4170601d6e922cf23b1caf096bba2fade3dfcf92f0ab895a5f0b9a310349

- c0fc29a52ec3202f71f6378d9f7f9a8a3a10eb19acb8765152d758aded98c76d

- d6ab36cb58c6c8c3527e788fc9239d8dcc97468b6999cf9ccd8a815c8b4a80af

- 9dd101caee49c692e5df193b236f8d52a07a2030eed9bd858ed3aaccb406401a

- 450437d49a7e5530c6fb04df2e56c3ab1553ada3712fab02bd1eeb1f1adbc267

- 93ce3b6d2a18829c0212542751b309dacbdc8c1d950611efe2319aa715f3a066

- 7939f67375e6b14dfa45ec70356e91823d12f28bbd84278992b99e0d2c12ace5

- 389a497f27e1dd7484325e8e02bbdf656d53d5cf2601514e9b8d8974befddf61

- c4b185dbca490a7f93bc96eefb9a597684fdf532d5a04aa4d9b4d4b1552c283b

- e453e6efc5a002709057d8648dbe9998a49b9a12291dee390bb61c98a58b6e95

- 6036390a2c81301a23c9452288e39cb34e577483d121711b6ba6230b29a3c9ff

- cd69e8a25a07318b153e01bba74a1ae60f8fc28eb3d56078f448461400baa984

- 17506c2246551d401c43726bdaec800f8d41595d01311cf38a19140ad32da2f4

- 8fa3e8fdbaa6ab5a9c44720de4514f19182adc0c9c6001c19cf159b79c0ae9c2

- d17317e1d5716b09cee904b8463a203dc6900d78ee2053276cc948e4f41c8295

- 472ccfb865c81704562ea95870f60c08ef00bcd2ca1d7f09352398c05be5d05d

- 3e9fc13fab3f8d8120bd01604ee50ff65a40121955a4150a6d2c007d34807642