Microsoft призывает пользователей гипервизора ESXi компании VMware немедленно принять меры для отражения продолжающихся атак со стороны группировок программ-вымогателей, которые предоставляют им полный административный контроль над серверами, на которых работает продукт.

Уязвимость, отслеживаемая как CVE-2024-37085, позволяет злоумышленникам, которые уже получили ограниченные системные права на целевом сервере, получить полный административный контроль над гипервизором ESXi. Злоумышленники, связанные с несколькими синдикатами вымогателей, включая Storm-0506, Storm-1175, Octo Tempest и Manatee Tempest, эксплуатировали уязвимость в течение нескольких месяцев в многочисленных атаках после компрометации, то есть после того, как ограниченный доступ уже был получен другими способами.

Права администратора назначаются по умолчанию

Полный административный контроль гипервизора дает злоумышленникам различные возможности, включая шифрование файловой системы и отключение серверов, которые они размещают. Контроль гипервизора также может позволить злоумышленникам получить доступ к размещенным виртуальным машинам, чтобы либо извлечь данные, либо расширить свое присутствие внутри сети. Microsoft обнаружила уязвимость, находящуюся под эксплуатацией, в ходе обычного расследования атак и сообщила об этом VMware. Материнская компания VMware Broadcom исправила уязвимость в четверг.

«Исследователи безопасности Microsoft выявили новую технику после компрометации, используемую операторами программ-вымогателей, такими как Storm-0506, Storm-1175, Octo Tempest и Manatee Tempest, в многочисленных атаках», — написали в понедельник члены группы Microsoft Threat Intelligence . «В нескольких случаях использование этой техники привело к развертыванию программ-вымогателей Akira и Black Basta».

В посте далее было задокументировано удивительное открытие: повышение привилегий гипервизора на ESXi до неограниченного администратора было так же просто, как создание новой группы домена с именем «ESX Admins». С этого момента любой пользователь, назначенный в группу, включая вновь созданных, автоматически становился администратором, без необходимости аутентификации. Как пояснялось в посте Microsoft:

Дальнейший анализ уязвимости показал, что гипервизоры VMware ESXi, присоединенные к домену Active Directory, считают любого члена группы домена с именем «ESX Admins» имеющим полный административный доступ по умолчанию. Эта группа не является встроенной группой в Active Directory и не существует по умолчанию. Гипервизоры ESXi не проверяют, существует ли такая группа, когда сервер присоединен к домену, и по-прежнему рассматривают любых членов группы с этим именем с полным административным доступом, даже если группа изначально не существовала. Кроме того, членство в группе определяется по имени, а не по идентификатору безопасности (SID).

Создать новую доменную группу можно всего двумя командами:

- сетевая группа «Администраторы ESX» /домен /добавить

- сетевая группа «ESX Admins» имя пользователя /домен /добавить

Они заявили, что за последний год злоумышленники-вымогатели все чаще нацеливаются на гипервизоры ESXi в атаках, которые позволяют им массово шифровать данные, требуя всего лишь «несколько щелчков». При шифровании файловой системы гипервизора все виртуальные машины, размещенные на нем, также шифруются. Исследователи также заявили, что многие продукты безопасности имеют ограниченную видимость и слабую защиту гипервизора ESXi.

Простота эксплуатации в сочетании со средним рейтингом серьезности, присвоенным VMware уязвимости (6,8 из 10 возможных), вызвали критику со стороны некоторых опытных специалистов по безопасности.

https://infosec.exchange/@malwarejake/112871647569887688/embedО

ESXi — это гипервизор типа 1, также известный как гипервизор bare-metal, то есть это операционная система сама по себе, которая устанавливается непосредственно поверх физического сервера. В отличие от гипервизоров типа 2, гипервизоры типа 1 не работают поверх операционной системы, такой как Windows или Linux. Гостевые операционные системы затем работают поверх. Взятие под контроль гипервизора ESXi дает злоумышленникам огромную силу.

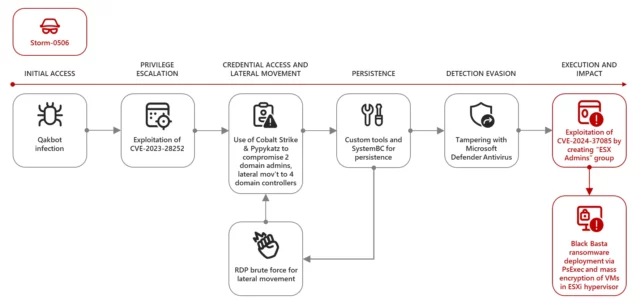

Исследователи Microsoft описали одну атаку, которую они наблюдали со стороны группы угроз Storm-0506, чтобы установить вирус-вымогатель, известный как Black Basta. В качестве промежуточных шагов Storm-0506 установил вредоносное ПО, известное как Qakbot, и использовал ранее исправленную уязвимость Windows, чтобы облегчить установку двух хакерских инструментов, один из которых известен как Cobalt Strike, а другой — Mimikatz. Исследователи написали:

Ранее в этом году инжиниринговая фирма в Северной Америке пострадала от развертывания вымогателя Black Basta от Storm-0506. Во время этой атаки злоумышленник использовал уязвимость CVE-2024-37085, чтобы получить повышенные привилегии для гипервизоров ESXi в организации.

Злоумышленник получил первоначальный доступ к организации через заражение Qakbot, после чего использовал уязвимость Windows CLFS (CVE-2023-28252) для повышения своих привилегий на затронутых устройствах. Затем злоумышленник использовал Cobalt Strike и Pypykatz (версию Mimikatz на Python), чтобы украсть учетные данные двух администраторов домена и перейти на четыре контроллера домена.

На скомпрометированных контроллерах домена злоумышленник установил механизмы сохранения, используя специальные инструменты и имплант SystemBC. Также было замечено, что злоумышленник пытался взломать соединения Remote Desktop Protocol (RDP) с несколькими устройствами в качестве еще одного метода бокового перемещения, а затем снова установил Cobalt Strike и SystemBC. Затем злоумышленник попытался вмешаться в работу антивируса Microsoft Defender, используя различные инструменты, чтобы избежать обнаружения.

Microsoft заметила, что злоумышленник создал группу «ESX Admins» в домене и добавил в нее новую учетную запись пользователя. После этих действий Microsoft заметила, что эта атака привела к шифрованию файловой системы ESXi и потере функциональности размещенных виртуальных машин на гипервизоре ESXi. Также было замечено, что злоумышленник использовал PsExec для шифрования устройств, которые не размещены на гипервизоре ESXi. Антивирус Microsoft Defender и автоматическое прерывание атак в Microsoft Defender for Endpoint смогли остановить эти попытки шифрования на устройствах, на которых был установлен унифицированный агент для Defender for Endpoint .

Любой, кто несет административную ответственность за гипервизоры ESXi, должен в первую очередь заняться расследованием и исправлением этой уязвимости. В сообщении Microsoft приводится несколько методов для выявления подозрительных изменений в группе администраторов ESX или других потенциальных признаков эксплуатации этой уязвимости.

ДЭН ГУДИН — старший редактор по безопасности в Ars Technica, где он курирует освещение вредоносных программ, компьютерного шпионажа, ботнетов, взлома оборудования, шифрования и паролей. В свободное время он любит садоводство, готовку и следить за независимой музыкальной сценой. Дэн живет в Сан-Франциско. Подписывайтесь на него @dangoodin на Mastodon.

Канал Ars Technica

Неразгаданные тайны квантового скачка с Дональдом П. Беллисарио

Сегодня создатель сериала «Квантовый скачок» Дональд П. Беллисарио присоединяется к Ars Technica, чтобы раз и навсегда ответить на все вопросы, которые у нас есть о его неизменно популярном шоу. Действительно ли доктор Сэм Беккет прыгал между всеми этими временными периодами и людьми или он просто представлял все это? Что делают люди в зале ожидания, пока Сэм находится в их телах? Что происходит с верным союзником Сэма Элом? Спустя 30 лет после финала сериала ответы на эти и другие тайны ждут нас.