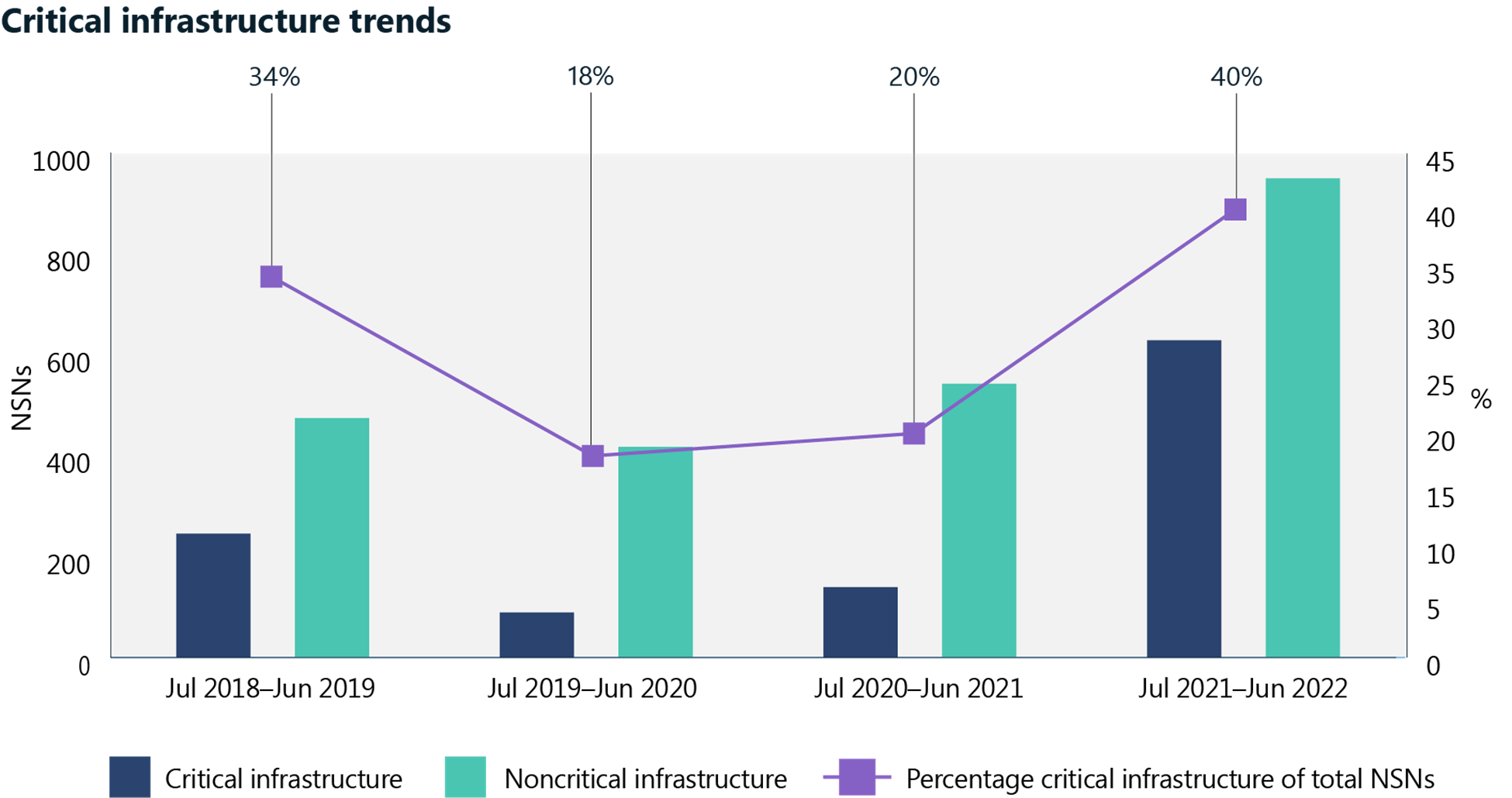

Корпорация Microsoft заявила, что 40% обнаруженных ею атак на национальные государства в период с июля 2021 по июнь 2022 года были направлены на критическую инфраструктуру, по сравнению с 20% за аналогичный период годом ранее. По словам Microsoft, увеличение произошло в основном из-за того, что Россия нацелилась на украинскую инфраструктуру и союзников Украины, включая США. Девяносто процентов предполагаемых российских атак, обнаруженных компанией в прошлом году, были направлены на страны-члены НАТО, и 48% из них были специально нацелены на технологические фирмы в странах-союзниках.

23 февраля 2022 года мир кибербезопасности вступил в новую эру, эру гибридной войны, поскольку Россия (как утверждается в иностранной прессе) начала цифровые атаки. Отчет Microsoft Digital Defense за этот год содержит новые подробности об этих атаках и о растущей киберагрессии, исходящей от авторитарных лидеров по всему миру.

За прошедший год кибератаки, нацеленные на критическую инфраструктуру, выросли с 20% всех обнаруженных Microsoft атак на национальные государства до 40%. Этот всплеск был вызван, в значительной степени, целью России нанести ущерб украинской инфраструктуре и агрессивным шпионажем, направленным против союзников Украины, включая Соединенные Штаты. Россия также ускорила свои попытки скомпрометировать ИТ-компании, чтобы нарушить работу или получить разведданные от клиентов правительственных учреждений этих фирм в странах-членах НАТО. 90% российских атак, которые мы обнаружили за последний год, были направлены против государств- членов НАТО, и 48% этих атак были направлены против ИТ-фирм, базирующихся в странах НАТО.

Россия была не одинока в использовании кибератак.

Иранские актеры усилили смелые атаки после перехода президентской власти. Они начали разрушительные атаки, нацеленные на Израиль, а также программы-вымогатели и операции по взлому и утечке информации за пределы региональных противников для жертв из США и ЕС, включая объекты критической инфраструктуры США, такие как портовые власти. По крайней мере в одном случае Microsoft обнаружила атаку, замаскированную под атаку программы-вымогателя, которая была направлена на удаление израильских данных. В другом случае иранский актер совершил нападение, в результате которого в Израиле сработали аварийные ракетные сирены.

Когда Северная Корея приступила к своему самому агрессивному периоду ракетных испытаний в первой половине 2022 года, один из ее участников предпринял серию атак с целью кражи технологий у аэрокосмических компаний и исследователей по всему миру. Другой северокорейский актер работал над тем, чтобы получить доступ к глобальным новостным организациям, которые сообщают о стране, и к христианским группам. И все же третий участник продолжал попытки, часто безуспешные, проникнуть в криптовалютные фирмы, чтобы украсть средства в поддержку борющейся экономики страны.

Китай усилил свои кибератаки на шпионаж и кражу информации, пытаясь усилить региональное влияние в Юго-Восточной Азии и противостоять растущему интересу со стороны США В феврале и марте один китайский субъект атаковал 100 аккаунтов, связанных с известной межправительственной организацией в Юго-Восточной Азии, как раз в тот момент, когда организация объявила о встрече между правительством США и региональными лидерами. Сразу после того, как Китай и Соломоновы острова подписали военное соглашение, Microsoft обнаружила вредоносное ПО от китайского субъекта в системах правительства Соломоновых островов. Китай также использовал свои кибернетические возможности в кампаниях, нацеленных на страны глобального юга, включая Намибию, Маврикий и Тринидад и Тобаго, среди прочих.Многие атаки, исходящие из Китая, основаны на его способности находить и компилировать “уязвимости нулевого дня” — уникальные незащищенные дыры в программном обеспечении, ранее не известные сообществу безопасности. Коллекция этих уязвимостей в Китае, по-видимому, увеличилась вслед за новым законом, требующим от организаций в Китае сообщать об обнаруженных ими уязвимостях правительству, прежде чем делиться ими с другими.

Хотя заманчиво сосредоточиться на атаках национальных государств как на наиболее интересной киберактивности за прошедший год, было бы ошибкой упускать из виду другие угрозы, в частности киберпреступность, которая затрагивает больше пользователей в цифровой экосистеме, чем деятельность национальных государств.

Киберпреступники продолжают действовать как изощренные коммерческие предприятия

Киберпреступность продолжает расти по мере того, как индустриализация экономики киберпреступности снижает квалификационный барьер для входа, предоставляя более широкий доступ к инструментам и инфраструктуре. Только за последний год количество предполагаемых атак с использованием паролей в секунду увеличилось на 74%. Многие из этих атак подпитывались программами-вымогателями, что привело к увеличению требований о выкупе более чем в два раза. Однако эти нападения не были равномерно распределены по всем регионам. В Северной Америке и Европе мы наблюдали снижение общего числа случаев вымогательства, о которых сообщалось нашим группам реагирования, по сравнению с 2021 годом. В то же время число случаев, зарегистрированных в Латинской Америке, увеличилось. Мы также наблюдали устойчивый рост числа фишинговых писем по сравнению с предыдущим годом. В то время как темы Covid-19 были менее распространены, чем в 2020 году, война в Украине стала новой фишинговой приманкой, начиная с начала марта 2022 года. Исследователи Microsoft наблюдали ошеломляющий рост электронных писем, выдавающих себя за законные организации, запрашивающие пожертвования в криптовалюте в биткоинах и Эфириуме, якобы для поддержки украинских граждан.

Иностранные субъекты используют высокоэффективные методы – часто зеркальные кибератаки – для того, чтобы пропагандистское влияние подрывало доверие и влияло на общественное мнение – внутри страны и на международном уровне

Операции влияния — это новый раздел нашего отчета в этом году в результате наших новых инвестиций в анализ и науку о данных, направленных на устранение этой угрозы. Мы наблюдали, как Россия упорно трудилась, чтобы убедить своих граждан и граждан многих других стран в том, что ее вторжение в Украину было оправданным, одновременно распространяя пропаганду, направленную на дискредитацию вакцин против Covid–19 на Западе, одновременно пропагандируя их эффективность у себя дома. Мы также наблюдали растущее совпадение между этими операциями и кибератаками. В частности, в операциях по оказанию влияния используется знакомый трехэтапный подход:

Операции по кибервлиянию заранее размещают ложные повествования в общественном достоянии, подобно тому как злоумышленники заранее размещают вредоносное ПО в компьютерной сети организации.Начинается скоординированная кампания – часто в наиболее благоприятное для достижения целей действующего лица время – по распространению нарративов через поддерживаемые правительством и пользующиеся влиянием средства массовой информации и каналы социальных сетей.Контролируемые национальным государством СМИ и доверенные лица усиливают нарративы внутри целевых аудиторий.Этот трехэтапный подход был применен, например, в конце 2021 года, чтобы поддержать российское ложное повествование о предполагаемом биологическом оружии и биолабораториях в Украине. В дополнение к России мы наблюдали, как другие страны, включая Китай и Иран, проводят пропагандистские операции, чтобы расширить свое глобальное влияние по целому ряду вопросов.

Надлежащая практика кибергигиены остается лучшей защитой, в то время как облако обеспечивает наилучшую физическую и логическую защиту от кибератак.

Отчет этого года содержит еще больше рекомендаций о том, как люди и организации могут защитить себя от атак. Самое большое, что могут сделать люди, – это обратить внимание на основы: включить многофакторную аутентификацию, применить исправления безопасности, внимательно относиться к тому, кто имеет привилегированный доступ к системам, и развернуть современные решения безопасности от любого ведущего поставщика. Среднее предприятие имеет 3500 подключенных устройств, которые не защищены базовыми средствами защиты конечных точек, и злоумышленники пользуются этим преимуществом. Также крайне важно обнаруживать атаки на ранней стадии. Во многих случаях исход кибератаки определяется задолго до ее начала. Злоумышленники используют уязвимые среды для получения первоначального доступа, ведения наблюдения и нанесения ущерба путем бокового перемещения и шифрования или эксфильтрации. Наконец, как показано в отчете за этот год, мы не можем игнорировать человеческий аспект. У нас нехватка специалистов по безопасности – проблема, которую необходимо решать как частному сектору, так и правительствам, – и организациям необходимо сделать безопасность частью своей культуры.https://blogs.microsoft.com/on-the-issues/2022/11/04/microsoft-digital-defense-report-2022-ukraine/?mod=djemCybersecruityPro&tpl=cy