Исследователь по безопасности подробно описал старый взлом macOS , который давал хакерам полный доступ к iCloud пользователя, для чего требовалось лишь приглашение в календаре.

В 2022 году исследователь безопасности Микко Кенттала обнаружил уязвимость zero-click в macOS Calendar, которая могла позволить злоумышленникам добавлять или удалять файлы в среде песочницы Calendar. Уязвимость позволяла злоумышленникам выполнять вредоносный код и получать доступ к конфиденциальным данным, хранящимся на устройстве жертвы, включая фотографии iCloud.

Эксплойт начинается с того, что злоумышленник отправляет приглашение в календарь, содержащее вредоносный прикрепленный файл. Имя файла не подвергается должной очистке, что позволяет злоумышленнику выполнить атаку «обхода каталога», то есть он может манипулировать путем файла и размещать его в непреднамеренных местах.

Уязвимость ( CVE-2022-46723 ) позволяет злоумышленникам перезаписывать или удалять файлы в файловой системе приложения «Календарь». Например, если злоумышленник отправит файл с именем «FILENAME=../../../malicious_file.txt», он будет помещен за пределы предполагаемого каталога в более опасное место в файловой системе пользователя.

Атакующие могут еще больше усилить атаку, используя уязвимость произвольной записи файлов. Они могут внедрить вредоносные файлы календаря, предназначенные для выполнения кода при обновлении macOS, в частности с Monterey до Ventura.

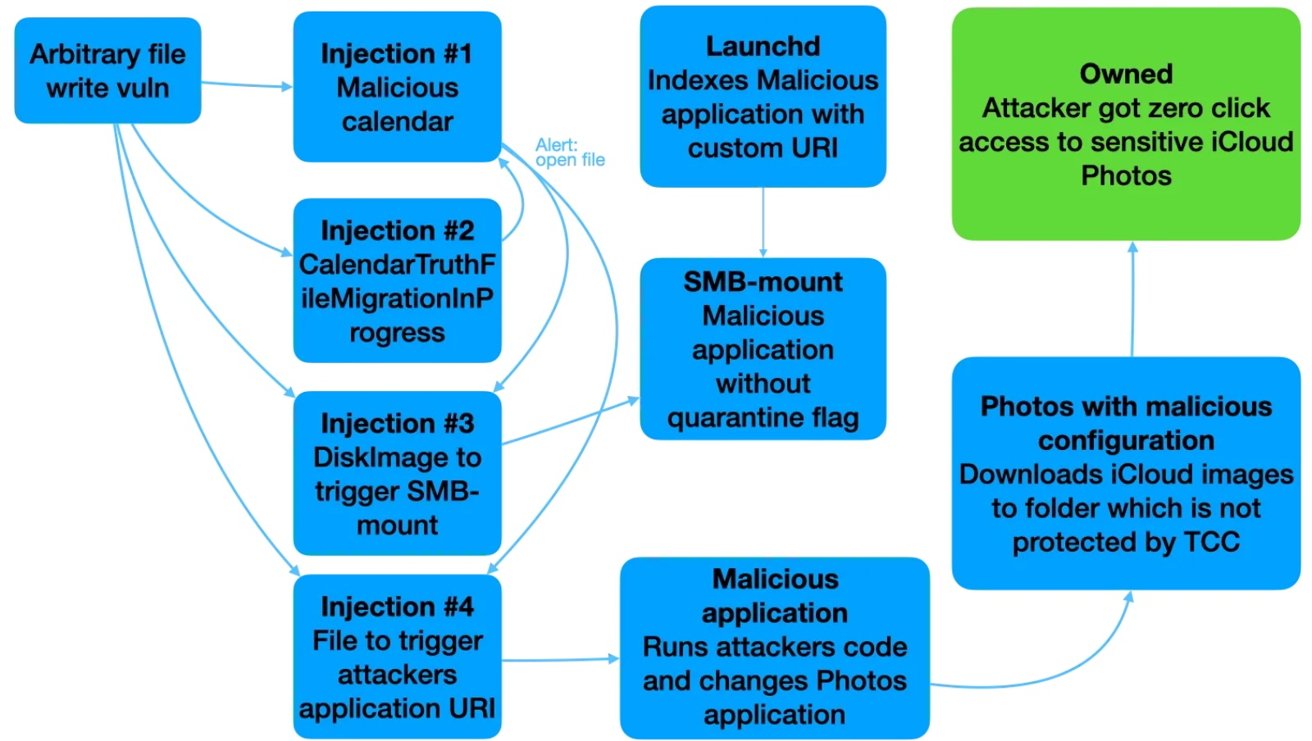

Полная цепочка эксплойтов

Эти файлы включали события с функциями оповещения, которые срабатывали, когда система обрабатывала данные календаря. Внедренные файлы содержали код для автоматического запуска файлов, таких как изображения .dmg и ярлыки .url, что в конечном итоге приводило к удаленному выполнению кода (RCE).

В конечном итоге злоумышленник может полностью захватить контроль над Mac без ведома или взаимодействия с пользователем.

К счастью, этот взлом не нов. Apple исправила его в нескольких обновлениях с октября 2022 года по сентябрь 2023 года. Эти исправления включали ужесточение разрешений файлов в приложении «Календарь» и добавление дополнительных уровней безопасности для предотвращения эксплойта обхода каталога.

Как защититься от атак с нулевым кликом

Чтобы защитить себя от уязвимостей zero-click, подобных обнаруженной в macOS Calendar, крайне важно соблюдать несколько защитных мер. Прежде всего, всегда обновляйте свое программное обеспечение.

Apple часто выпускает исправления, устраняющие уязвимости безопасности, и включение автоматических обновлений гарантирует, что вы получите критические исправления. Наконец, укрепите настройки безопасности вашего устройства, ограничив доступ приложений к конфиденциальным данным, таким как ваш календарь, фотографии и файлы.

автор: Эндрю Орр — Технический репортер Beat. Эндрю — писатель и комментатор, который делится своими мыслями о технологиях с 2015 года. Он является автором многочисленных онлайн-статей, охватывающих широкий спектр тем, включая Apple, конфиденциальность и…